El nuevo malware bancario para Android que ESET descubrió hace poco en Google Play fue detectado in-the-wild nuevamente, apuntando a más bancos. Una investigación más profunda de esta amenaza demostró que se construyó usando código fuente que se había publicado hace un par de meses.

La versión previa, detectada por ESET como Trojan.Android/Spy.Banker.HU (versión 1.1 según marcaba su autor en el código fuente), se reportó el 6 de febrero. El malware se distribuía a través de Google Play como una versión troyanizada de una aplicación legítima para el pronóstico del tiempo, llamada Good Weather. El troyano tenía como blanco a 22 apps de banca móvil turcas, e intentaba recolectar credenciales usando formularios de login falsos. Además, podía bloquear y desbloquear dispositivos infectados, así como interceptar mensajes.

El domingo pasado descubrimos una nueva versión de este troyano en la tienda, haciéndose pasar por otra app legítima de pronóstico del tiempo; esta vez era World Weather. Este troyano, detectado por ESET como Trojan.Android/Spy.Banker.HW (versión 1.2), estuvo disponible en Google Play desde el 14 de febrero hasta que fue reportada por ESET y eliminada el 20 de febrero.

ARMANDO EL ROMPECABEZAS

El segundo descubrimiento desencadenó otra ronda de investigación, que trajo interesantes revelaciones.

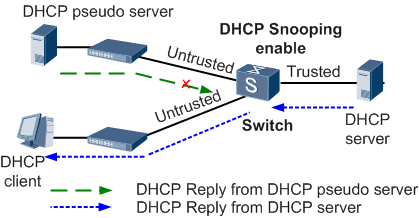

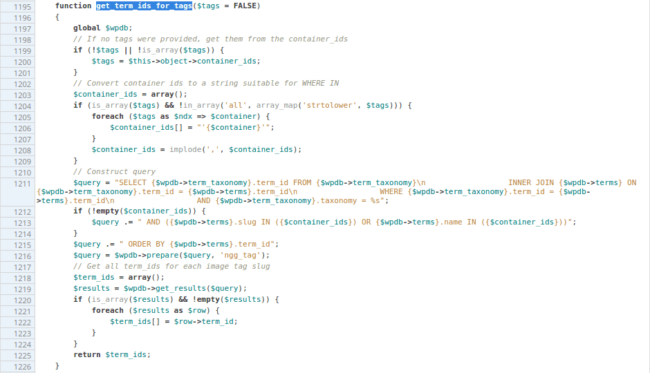

Resulta que ambos troyanos para Android están basados en un código fuente gratuito que se había publicado en línea. La “plantilla” de este malware móvil, supuestamente escrita desde cero, así como el código del servidor de C&C incluyendo un panel de control web, estaban disponibles en un foro ruso desde el 19 de diciembre de 2016.

Imagen 1: Código fuente del malware para Android y del C&C publicados en un foro de Rusia

Cuando buscamos más información llegamos a unos hallazgos de Dr. Web, que analizó una de las variantes anteriores del malware, a la cual nuestros sistemas detectaban desde el 26 de diciembre de 2016 como Android/Spy.Banker.HH.

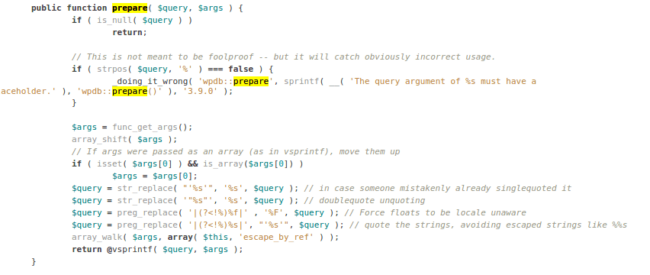

Sin embargo, esta variante no está directamente conectada con aquellas que encontramos en Google Play, aunque la detectamos bajo el mismo nombre que a la versión 1.0. Pudimos confirmar esto tras lograr acceder al panel de control del servidor de C&C de la botnet, que estaba activo al momento de nuestra investigación. En este lugar pudimos obtener información sobre las versiones de malware en los más de 2800 bots infectados.

Imagen 2: Panel de control web del C&C listando víctimas del malware

Debajo hay un panorama de grupos de usuarios afectados, en base a los datos de la botnet listados en este panel de control:

Un dato interesante es que el servidor de C&C en sí mismo, activo desde el 2 de febrero de 2017, se dejó accesible para cualquiera que tenga la URL, sin que se requieran credenciales.

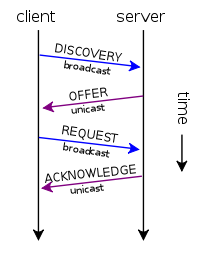

¿CÓMO OPERA?

La nueva versión detectada tiene, en esencia, las mismas funcionalidades que su predecesora. Además de brindar el pronóstico climático, capacidad que adoptó de la versión legítima, Trojan.Android/Spy.Banker.HW puede bloquear y desbloquear dispositivos infectados remotamente estableciendo una contraseña de bloqueo de pantalla de su elección; a su vez, puede interceptar mensajes de texto.

La única diferencia entre las dos parece ser un mayor grupo de objetivos: el malware afecta ahora a usuarios de 69 aplicaciones de banca móvil de Gran Bretaña, Austria, Alemania y Turquía, y tiene una técnica de ofuscación más avanzada.

Imagen 4: App maliciosa en Google Play

Imagen 5: En verde, el ícono legítimo de World Weather; en rojo, la versión maliciosa.

El troyano tiene también una función integrada de notificación, cuyo propósito solo pudo ser verificado tras haber accedido al servidor de C&C. Resulta ser que el malware puede mostrar notificaciones falsas en los dispositivos infectados, instando al usuario a ejecutar una de las apps de banca que figuran en su lista de objetivos, con el pretexto de tener un “mensaje importante” del respectivo banco. Al hacerlo, se ejecuta actividad maliciosa en forma de una falsa pantalla de login.

Imagen 6: C&C enviando falsa notificación al dispositivo infectado

Imagen 7: Falsa notificación de app de banca enviada desde el C&C

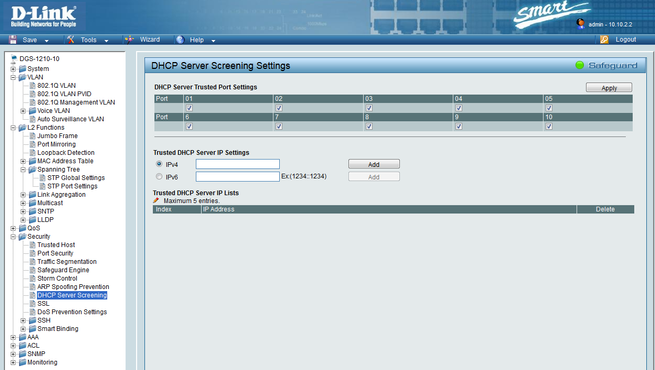

CÓMO LIMPIAR UN DISPOSITIVO INFECTADO

Si hace poco instalaste alguna app de pronóstico del tiempo descargada de Google Play Store, fíjate que no sea una versión maliciosa de Good Weather o Weather World.

Si crees que descargaste alguna app falsa, búscala en Ajustes → Administrador de aplicaciones. Si ves la que figura en la imagen 8, y encuentras a “System update” en Ajustes → Seguridad → Administradores de dispositivo (imagen 9), tu dispositivo fue infectado.

Para limpiarlo, recomendamos que recurras a una solución de seguridad móvil, o puedes eliminar el malware en forma manual. Para ello, primero es necesario desactivar sus derechos de administrador desde Ajustes → Seguridad → System update. Una vez hecho eso, puedes desinstalar la app maliciosa en Ajustes → Administrador de Aplicaciones → Weather.

Imagen 8: El troyano en el Administrador de aplicaciones

Imagen 9: Malware camuflado como System update entre los administradores de dispositivo

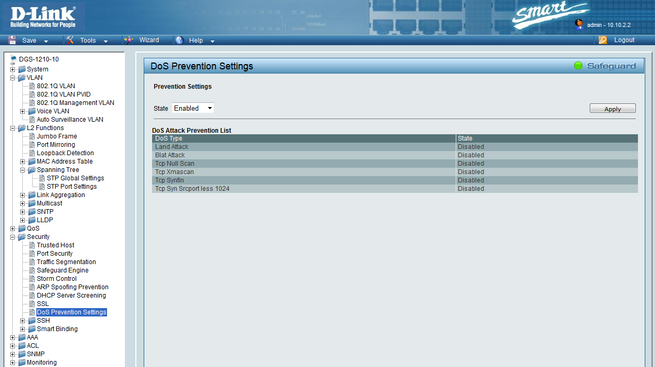

CÓMO PROTEGERTE

Si bien el grupo de atacantes detrás de esta botnet eligió propagar el malware a través de aplicaciones de pronóstico del tiempo troyanizadas, y tiene como blanco a los bancos listados al final de este artículo, no hay garantías de que el código no esté siendo o vaya a ser usado en otro lado.

Con eso en mente, es importante que sigas algunos principios básicos para protegerte de malware móvil.

Al descargar desde Play Store, asegúrate de conocer los permisos antes de instalar o actualizar. En vez de otorgarle los que demanda automáticamente, considera lo que significan; si algo parece fuera de lugar, lee lo que otros usuarios escribieron en sus críticas y piensa dos veces la descarga.

Luego de ejecutar algo que hayas instalado en tu dispositivo móvil, sigue prestando atención a los permisos y derechos que solicita. Una app que no funciona sin permisos complejos que no están conectados a su funcionalidad principal podría ser una trampa.

Incluso si todo lo demás falla, una solución de seguridad móvil confiable te protegerá de amenazas activas.

Si quieres saber más sobre malware para Android, accede a nuestras últimas investigaciones sobre el tema. También te será de utilidad seguir estos 8 consejos para determinar si una aplicación para Android es legítima y acceder a nuestra Guía de Seguridad en Dispositivos Móviles.

Fuente:http://www.welivesecurity.com/

Conocimiento pertenece al mundo