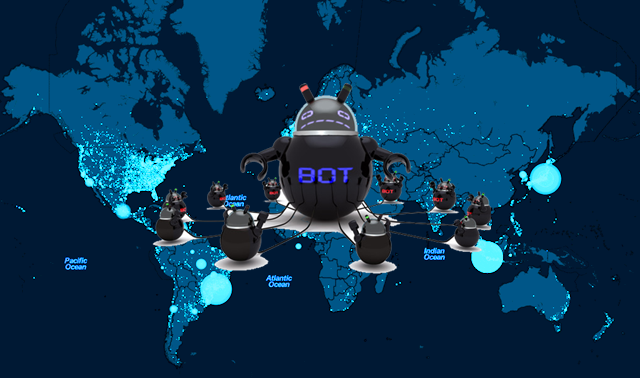

Nueva Leet Botnet Muestra la IO Reglamento de seguridad del dispositivo puede ser necesario

Justo antes de Navidad, Imperva encontró su red bajo un asalto masivo DDoS que alcanzó 650 Gbps (Gigabits por segundo), por lo que es uno de los más grandes conocidos ataques DDoS de la historia.

Con tecnología de Imperva lo está llamando a la Leet botnet , el ataque ocurrió en la mañana del 21 de diciembre, y se entregó varias IP de difusión ilimitada en contra en la red Imperva Incapsula.

Mientras que la atribución precisa del dispositivo todavía no es posible, parece probable que, al igual Mirai, utiliza miles de dispositivos IO comprometidos.

"Debido a la suplantación de IP, que es difícil de identificar con precisión los dispositivos utilizados en este ataque", Avishay Zawoznik, especialista en investigación de seguridad para la línea de productos Incapsula en Imperva, dijo SecurityWeek . "Lo hicimos, sin embargo, encontramos algunas pistas fiables en el contenido de la carga útil. Aquí, el análisis manual de cargas individuales apuntaban a algún tipo de dispositivo de Linux. Por ejemplo, algunos fueron 'rellenos' con los detalles del sistema de ficheros proc ( / proc carpeta), que es específico para sistemas Unix-like ".

En un análisis del ataque, Imperva asume que el atacante no pudo localizar el objetivo específico escondido detrás de proxies Imperva - y optó en cambio a atacar al propio servicio basado en la nube.

El ataque se produjo en dos oleadas. La primera duró 20 minutos y alcanzó el puesto 400 Gbps. Esto fracasó en su propósito. "El delincuente se reagrupó y volvió para una segunda ronda", informa Imperva. "Esta vez lo suficientemente botnet 'músculo' para generar una inundación de 650 Gbps DDoS de más de 150 millones de paquetes por segundo (Mpps)."

La segunda oleada duró alrededor de 17 minutos y también fracasó. "Fuera de opciones, el delincuente wised y dejó su asalto."

Escondido detrás de direcciones IP simuladas, fue imposible localizar la ubicación geográfica de los dispositivos que atacan; pero Imperva fue capaz de analizar el contenido de los paquetes que se utiliza. Aunque es similar en tamaño al ataque Mirai en KrebsOnSecurity en octubre, fue inmediatamente claro que esto era diferente. (Ha habido algunas sugerencias de que el Mirai ataque contra el proveedor de servicios de DNS Dyn podría haber superado el 1 Tbps).

No hay comentarios:

Publicar un comentario