CONOCIMIENTO pertenece al mundo

Un atacante que va por el nombre de Harak1r1 está secuestrando las bases de datos no protegidos MongoDB, robar su contenido, y pedir un rescate Bitcoin para devolver los datos.

Estos ataques han estado sucediendo desde hace más de una semana y han afectado a los servidores de todo el mundo. El primero en notar los ataques fue investigador de seguridad Victor Gevers, que, como parte del Proyecto 366 con la Fundación GDI, ha estado ocupado en busca de servidores MongoDB sin protección y alertar a las empresas sobre su estado.

ATACANTE PIDIENDO UN RESCATE DE 0,2 BITCOIN

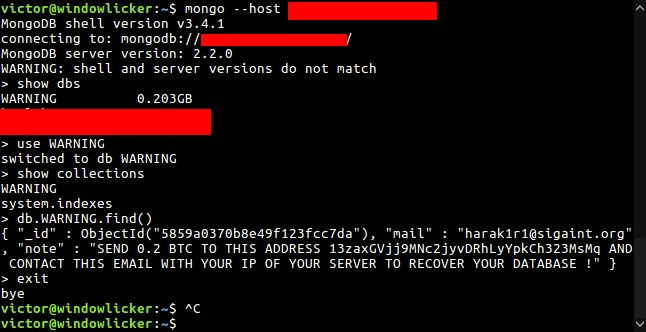

El 27 de diciembre, Gevers tropezó con otro servidor MongoDB que quedó abierta a las conexiones externas y sin una contraseña de la cuenta de administrador.

A diferencia de otros casos que descubrió en el pasado, éste era diferente. Cuando se accede al servidor abierto, en lugar de ver el contenido de la base de datos, una colección de tablas, Gevers encontró sólo una tabla, llamada "ADVERTENCIA". El contenido de esta tabla fue:

{

"_id" : ObjectId("5859a0370b8e49f123fcc7da"),

"mail" : "harak1r1@sigaint.org",

"note" : "SEND 0.2 BTC TO THIS ADDRESS 13zaxGVjj9MNc2jyvDRhLyYpkCh323MsMq AND CONTACT THIS EMAIL WITH YOUR IP OF YOUR SERVER TO RECOVER YOUR DATABASE !"

}

De acuerdo con Gevers, el atacante había accedido a la base de datos MongoDB sin protección, exportado su contenido y sustituye todos los datos con la tabla anterior.

"Pude confirmar [esto] porque los archivos de registro muestran claramente que la fecha [en la que] se exportó por primera vez y luego se creó la nueva base de datos con el nombre de tabla ADVERTENCIA," Gevers dijo que pita por ordenador. "Se está registrando Cada acción en los servidores de base de datos."

La buena noticia es que después de Gevers informó a la empresa propietaria del servidor de base de datos, que fueron capaces de recuperar sus datos, que se acaba de copia de seguridad justo antes de la intrusión.

ATAQUES SIMILARES REPORTADOS EN CHINA EN LA ÚLTIMA SEMANA

Una rápida búsqueda en Google de dirección de correo electrónico del atacante y dirección Bitcoin revela otra userscomplaining sobre incidentes similares.

Todos los incidentes parecen haber tenido lugar en la última semana, haciendo alusión a una operación masiva de exploración llevada a cabo por Harak1r1, que luego accede a estos sistemas y mantuvo sus datos para el rescate.

"Esto no se ransomware. Base de datos no consigue encriptada. Sólo es reemplazado, "Gevers quiso dejar claro. "Se trata de alguien que lo hace [esto] manualmente o con un simple script de Python."

Gevers, quien también publicó sus hallazgos en Twitter, dijo que ha estado recibiendo peticiones de ayuda de las empresas que se han visto afectados por los ataques de Harak1r1.

"Después de publicar este tweet, tengo un par de peticiones de ayuda de las organizaciones que han pagado para obtener una copia de seguridad de su base de datos de ida y querían asegurarse de que no pueden ser hackeado de nuevo", dijo Gevers.

EL PROBLEMA DE INSTANCIAS MONGODB NO PROTEGIDOS

"He estado muy ocupado durante años rastreando sistemas ejecutables y de informar de ellos a través de una fuente responsable de las organizaciones a las que pertenecen," añadió Gevers. "He estado haciendo esto desde hace mucho tiempo y tengo más de 5200 responsables revelaciones hechas en todo el mundo."

El experto en seguridad dice que la culpa de estos incidentes son viejos casos MongoDB desplegadas a través de servicios de alojamiento en la nube.

"Los MongoDBs más abiertas y vulnerables se pueden encontrar en la plataforma AWS porque este es el lugar favorito de la mayoría de las organizaciones que deseen trabajar de manera DevOps," dijo Gevers. "Alrededor del 78% de todos estos huéspedes estaban corriendo versiones vulnerables conocidos."

Estas versiones vulnerables MongoDB son más viejos casos DB eran una configuración por defecto salió de la base de datos abierta a las conexiones externas a través de Internet.

MongoDB, Inc., la compañía detrás de MongoDB ha solucionado este problema unos meses más tarde, pero las empresas seguir usando las versiones no actualizadas, en la mayoría de los casos, porque esas versiones fueron las imágenes predeterminadas en MongoDB AWS y otros servicios de alojamiento en la nube.

MongoDB administradores que quieren evitar tener su base de datos apoderado debe actualizar a la última versión MongoDB y seguir las mejores prácticas de seguridad oficiales de la compañía.

11 VÍCTIMAS PAGARON EL RESCATE

Webmasters debe ser muy cuidadoso porque esta ola de ataque no es una broma. Según las estadísticas de Blockchain.info, al menos once propietarios MongoDB han pagado Harak1r1 el 0,2 Bitcoin rescate para recuperar sus archivos.

Esta no es la primera vez que los ladrones se han centrado en los sistemas de base de datos abierta y se mantiene sus datos para el rescate.

Fuente: https: //www.bleepingcomputer.com

CONOCIMIENTO pertenece al mundo

Para que entendamos lo que dice el blog de Mind Capital, hay que tener en cuenta muchos temas relacionados.

ResponderEliminar