CONOCIMIENTO pertenece al mundo

Una infraestructura de delito cibernético conocido en los círculos infosec como pseudo-Darkleech ha sido la fuente de muchas infecciones ransomware durante el año pasado, ya sea por los archivos adjuntos maliciosos de spam o por medio de ataques automatizados llevan a cabo a través de paquetes de exploits.

pseudo-Darkleech es el nombre de una colección de sitios web hackeados que alojan los scripts maliciosos insertados en secreto, en el código fuente de estos sitios por parte de agentes maliciosos.

Los sitios web infectados son de carácter diferente y se extienden de Drupal a WordPress, y varias otras plataformas CMS. La única cosa en común es el modo de funcionamiento, y las secuencias de comandos inyectada en estos sitios, lo que los coloca bajo el control del grupo de pseudo-Darkleech.

PSEUDO-DARKLEECH EMPLEARSE PARA SUMINISTRAR EL TRÁFICO DE PAQUETES DE EXPLOITS

Esta campaña ha estado en el radar de los investigadores de seguridad durante años y ha evolucionado a partir de Darkleech, otra infraestructura de los sitios comprometidos que los ladrones emplean de una manera similar, pero usando diferentes rutinas de explotación y se inyecta guiones.

pseudo-Darkleech apareció a finales de 2014 - principios de 2015, y consiste en seleccionar al azar a los usuarios que acceden a los sitios web comprometidos, y la carga de iframes ocultos en el fondo de sus páginas.

Estos marcos flotantes ejecutar código fuente de la explotación de equipos que miden el navegador del usuario para los débiles. Si la víctima se considera vulnerable, a continuación, un exploit pronto siguiente, que se afianza en el PC del usuario y luego descarga una carga útil de malware predeterminada de los servidores del paquete de exploits.

campañas seudo-Darkleech han sido muy activos en 2016, algo que ha sido observado por múltiples empresas de seguridad, tales como Microsoft, Seguridad Heimdal, de Palo Alto Networks, y el investigador de seguridad Brad Duncan del Malware-Tráfico-Análisis.

De acuerdo con varias fuentes, la pseudo-Darkleech ha utilizado múltiples paquetes de exploits para ofrecer diversos tipos de ransomware en el último año. Un breve resumen es el siguiente:

- Jan 2016: Pescador EK entregado CryptoWall ransomware

- Feb 2016: Pescador EK entregado TeslaCrypt ransomware

- Abr 2016: Pescador EK entregado CryptXXX ransomware

- Jun 2016: Neutrino EK entregado CryptXXX ransomware

- Aug 2016: Neutrino EK entregado ransomware CrypMIC

- Sep 2016: Rig EK entregado ransomware CrypMIC

- Oct 2016: Rig EK entregado Cerber ransomware

- Nov 2016: Rig EK entregado Cerber ransomware

- Dec 2016: Rig EK entregado Cerber ransomware

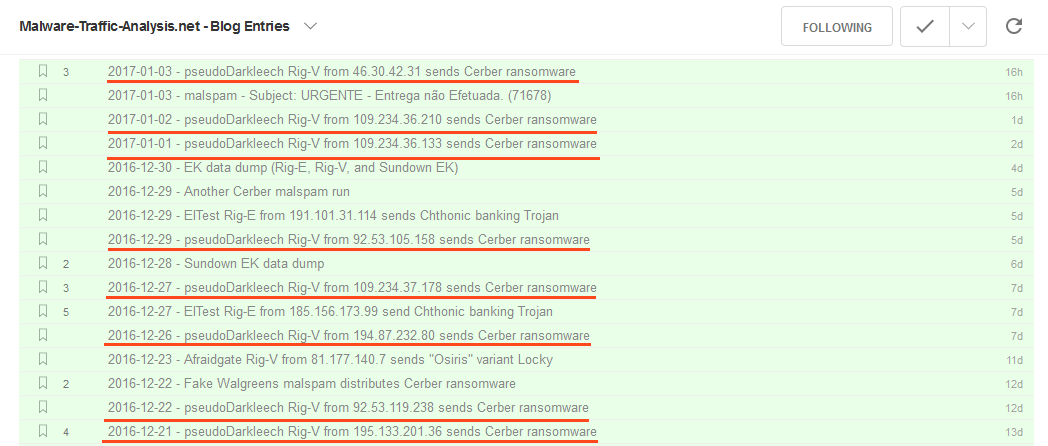

Sólo en las últimas dos semanas, ha habido varios avistamientos de pseudo-Darkleech redirigir el tráfico secuestrado para explotar los kits.

Pero además de explotar el tráfico kit, actores pseudo-Darkleech también han utilizado los sitios web comprometidos para enviar campañas de spam a través de scripts anuncio publicitario colocado en los servidores subyacentes.

PSEUDO-DARKLEECH TAMBIÉN SE UTILIZA PARA ENVIAR SPAM

Dos últimas campañas de spam procedentes de los servidores infectados pseudo-Darkleech han sido analizados por Brad Duncan y Seguridad Heimdal. Al igual que la reciente hazaña campañas kit, éstos han empujado a la misma ransomware Cerber.

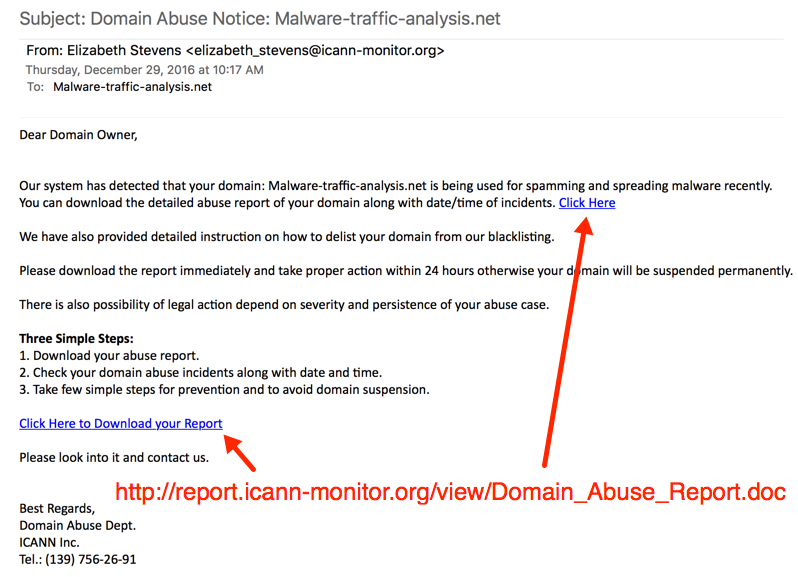

La mayoría de los correos electrónicos no deseados han utilizado líneas de asunto que cometen ser informes de tarjetas de crédito, entregas de pedidos, y la ICANN avisos de abuso de dominio. Enlaces dentro de estos correos electrónicos entregados los documentos de Office que se han descargado el ransomware Cerber a través de secuencias de comandos de macro adjunta.

Hoy en día, la pseudo-Darkleech, junto con campañas similares, tales como la Darkleech original, Afraidgate, y cuenta EITest para una gran parte del tráfico redirigido a paquetes de exploits.

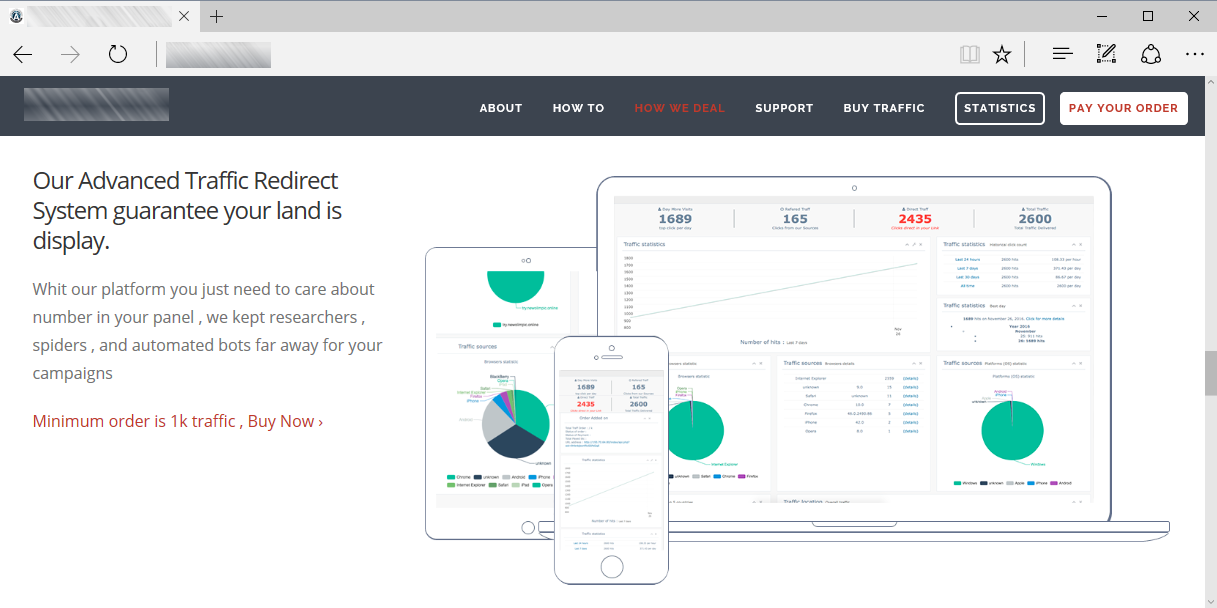

Algunas de estas campañas utilizan sitios web públicos donde los ladrones se anuncian sus servicios y ofrecen a redirigir a los usuarios de sitios web legítimos a cualquier destino del comprador lo desea.

Es por esto que vemos pseudo-Darkleech estar involucrado en muchas actividades con la delincuencia cibernética en la actualidad.

Debido ransomware a menudo proporciona el cambio financiero más rápida para que los autores de malware, esto también explica por qué vemos pseudo-Darkleech alimentar tantas operaciones ransomware.

pseudo-Darkleech y compañeros de las campañas son prueba por eso que es imprescindible para mantener los servidores y software de sitio web al día en todo momento.

Un sitio web vulnerables no es un peligro sólo para el servidor está alojado en, pero para miles de otros usuarios que podrían ser afectadas indirectamente por la indiferencia de un webmaster.

Fuente: https: //www.bleepingcomputer.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario