CONOCIMIENTO pertenece al mundo

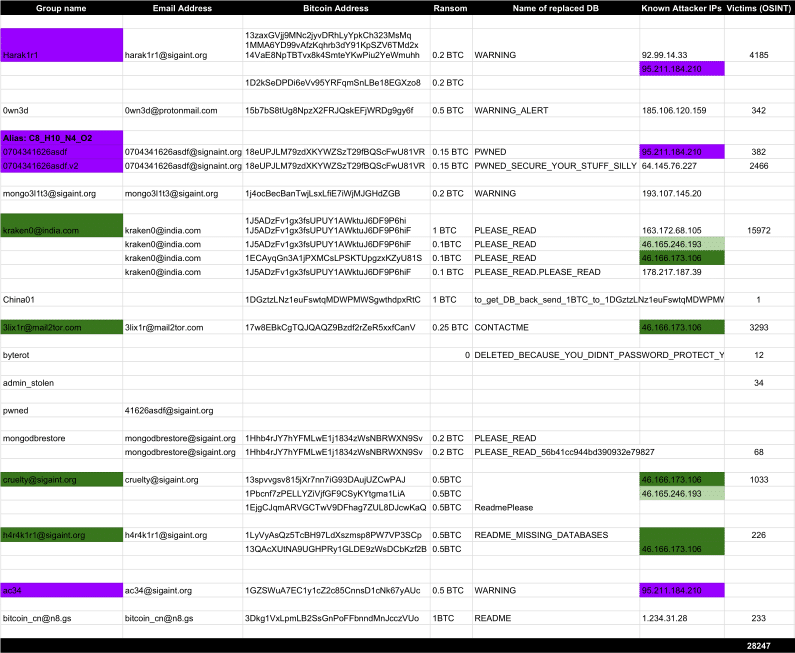

El número de servidores MongoDB secuestrados en poder de rescate se ha disparado en los últimos dos días a partir de 10.500 a más de 28.200, en gran parte gracias a la participación de un grupo conocido como ransomware profesional Kraken.

Según las estadísticas proporcionadas por dos investigadores de seguridad el seguimiento de estos ataques, Victor Gevers y Niall Merrigan, este grupo está detrás de todo cerca de 16.000 bases de datos secuestrados, que es alrededor del 56% de todos los casos de MongoDB saqueados.

El grupo Kraken se involucró en estos ataques MongoDB el viernes, 6 de enero de ver cómo habían sido exitosas y rentables ataques anteriores de otros grupos.

EL NÚMERO DE SERVIDORES MONGODB SECUESTRADOS PASARON DE 1.800 A 28.000 EN UNA SEMANA

En este momento hay doce grupos de lanzamiento de ataques a las bases de datos MongoDB no garantizados. Estas bases de datos son una presa fácil, ya que hemos quedado expuestos a las conexiones a Internet sin contraseña de la cuenta de administrador.

Estos grupos acceden a estas bases de datos no garantizados, exportar su contenido, y dejar un mensaje detrás pidiendo un pago de un rescate con el fin de devolver los datos.

De acuerdo con la Gevers y Merrigan, en los últimos días, algunos grupos están ni siquiera descargar los datos, sino que simplemente eliminarlo. Sin embargo, muchas empresas pagan para obtener sus datos de nuevo.

Estos ataques comenzaron alrededor de la Navidad de 2016, y en un principio, que eran pequeños en la naturaleza y llevadas a cabo por un solo grupo, apodado Harak1r1.

Los ataques se intensificaron el lunes pasado cuando se informó por primera vez que pita por ordenador en estos eventos después de Harak1r1 comprometida con éxito en todo 1.800 instalaciones MongoDB.

Dos días más tarde, el número de grupos implicados en estos ataques de secuestro aumentó a tres, y el sábado había ocho grupos, con el número de bases de datos secuestrados llegan a 10.500 servidores.

RANSOMWARE GRUPO PROFESIONAL SE INVOLUCRA EN ATAQUES MONGODB

A medida que el número de servidores secuestrados creció a más de 28.000, el aumento masivo que tuvo lugar el fin de semana fue impulsado por la participación de Kraken, un grupo que ha sido previamente implicados en la distribución de ransomware "clásica" de Windows.

La conexión entre el ransomware Windows y los ataques MongoDB proviene del uso de la misma dirección de correo electrónico en los dos ataques: kraken0@india.com .

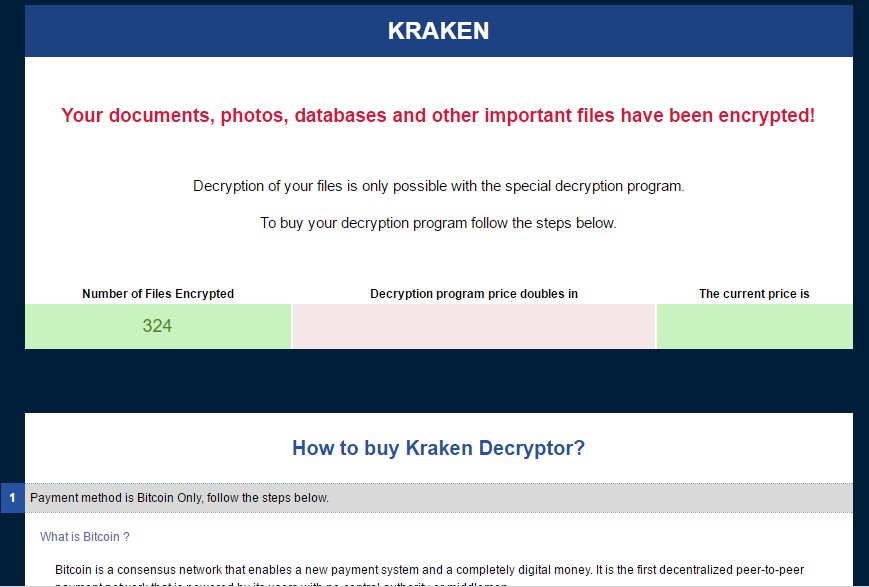

Antes de los ataques a las bases de datos MongoDB, el grupo había creado y desplegado su propia marca de ransomware, conocido como el Kraken ransomware.

De acuerdo con Michael Gillespie, el creador de ID-ransomware, un servicio que permite a las víctimas ransomware para detectar qué familia ransomware ha bloqueado sus archivos, el Kraken ransomware nunca fue "un éxito".

"[Kraken era] muy pequeño, sólo un puñado de las presentaciones a ID-ransomware", dijo Gillespie, "cerca de 8 direcciones IP únicas de los EE.UU., Eslovaquia, Alemania, la República Checa, India y Chipre."

Eso es 8 infecciones Kraken del 1 de diciembre, 2016, y 3 de enero, 2017, que es un número ridículamente pequeño. Otras familias, ransomware más maduros como Locky o Cerber infectar a cientos de usuarios por semana.

Parece ser que el grupo Kraken podría haber encontrado un nicho más lucrativo en el que pueden operar.

KRAKEN GRUPO HIZO $ 6220 EN 3 DÍAS DE SECUESTRO DE SERVIDORES MONGODB

En el momento de la escritura, carteras Bitcoin del grupo recibieron 70 pagos de rescate de sus casi 16.000 víctimas infectadas.

El grupo, que pide un rescate de entre 0,1 y 1 Bitcoin Bitcoin ha hecho 6,89700196, que es de aproximadamente $ 6.220. Eso es alrededor de $ 2,000 por día, desde su lanzamiento en MongoDB ataques de secuestro el pasado viernes.

De acuerdo con Gevers y Merrigan, el grupo ha sido el lanzamiento de ataques de la misma dirección IP que otros grupos.

"El atacante de IP 46.166.173.106 ha sido utilizado por varios grupos, que huele a Ransom Mongo como una especie de servicio de la instalación," Gevers dijo que pita por ordenador.

NO TODAS LAS VÍCTIMAS QUE PAGARON RECIBIERON SUS DATOS DE NUEVO

"Estoy recibiendo retroalimentación negativa de las víctimas que pagan el grupo Kraken y no obtienen respuesta por correo electrónico," añadió Gevers. "12 víctimas se quejaron ayer que pagaron y no obtuvo respuesta."

Su colega, Merrigan, agregó que "una persona dijo que han solicitado información y nos dieron una respuesta y parece que van a pagar." Así que parece que el grupo Kraken podría ser inundado en los correos electrónicos.

No obstante, las víctimas siempre deben pedir una prueba de que los secuestradores tienen su base de datos antes de pagar un rescate. En nuestros últimos artículos sobre ataques MongoDB, hemos detallado sobre una guerra en marcha entre estas bandas, que están reescribiendo las notas de cada uno de rescates. Esto significa que la gente podría terminar pagando el rescate para el grupo equivocado, que no tiene sus datos.

Como concluimos en nuestra pieza anterior en esta debacle MongoDB, estos ataques pueden llegar a ser un punto de inflexión en la historia de MongoDB, siendo difícil imaginar que los administradores de bases de datos podrían exponer sus casos MongoDB en línea después de estos ataques de rescate de alto perfil.

Fuente: https: //www.bleepingcomputer.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario