2017 está aquí y ransomware continúa bombeando a cabo a un ritmo rápido. Tenemos un montón de pequeñas variantes apareciendo esta semana, con un énfasis especial en los desarrolladores de malware que adoptan el nombre de la marca FSociety. También tenemos algunos nuevos desencriptadores, un ransomware relacionados con la Navidad, un gran análisis de CryptoMix / CryptFile2, y un montón de infecciones ransomware pequeños.

Contribuyentes y los que proporcionan información nueva ransomware y las historias de esta semana incluyen:, @fwosar , @ demonslay335 , @BleepinComputer , @malwrhunterteam , @struppigel , @campuscodi , @PolarToffee , @DanielGallagher , @JAMESWT_MHT , @Seifreed , @nyxbone , @ 0xDUDE , @ dvk01uk , @jiriatvirlab , @Techhelplistcom , @CERT_Polska_en , @malware_traffic , @PaloAltoNtwks , @JaromirHorejsi , @ESET , y @JakubKroustek .

Si usted está interesado en ransomware o de InfoSec, le sugiero que siga todos ellos en Twitter.

31 de de diciembre de 2017

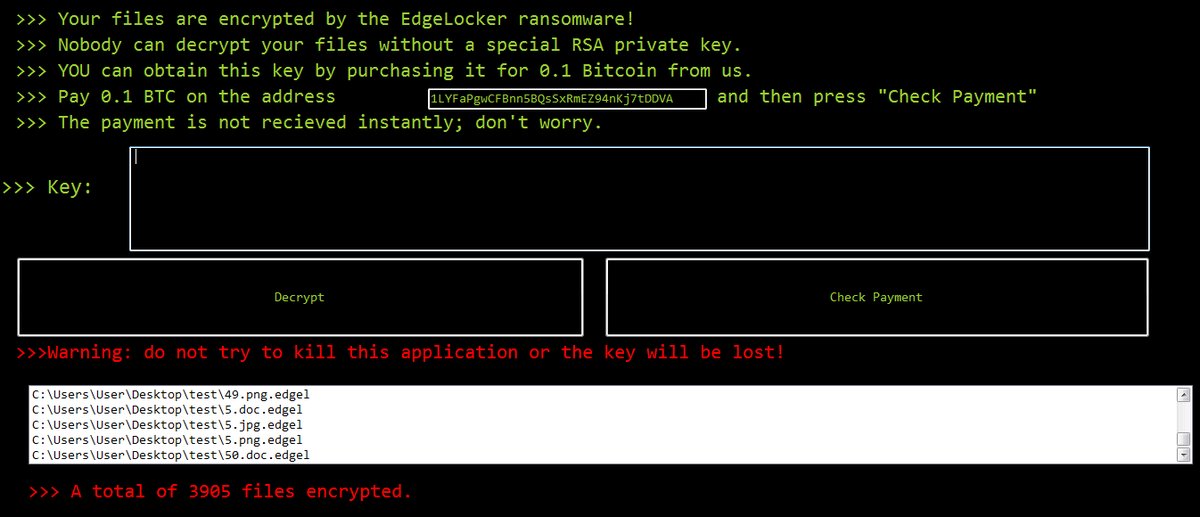

Nueva EdgeLocker ransomware Descubierto

He descubierto un nuevo ransomware llamada EdgeLocker que anexa la extensión .edgel a los archivos cifrados.

1 ª de enero de 2017

Nueva variante de Samas ransomware Descubierto

Michael Gillespie a través Identificación ransomware descubierto una nueva variante Samas / SamSam ransomware que utiliza la extensión .helpmeencedfiles y una nota de rescate llamado HELP-ME-mentado-FILES.html .

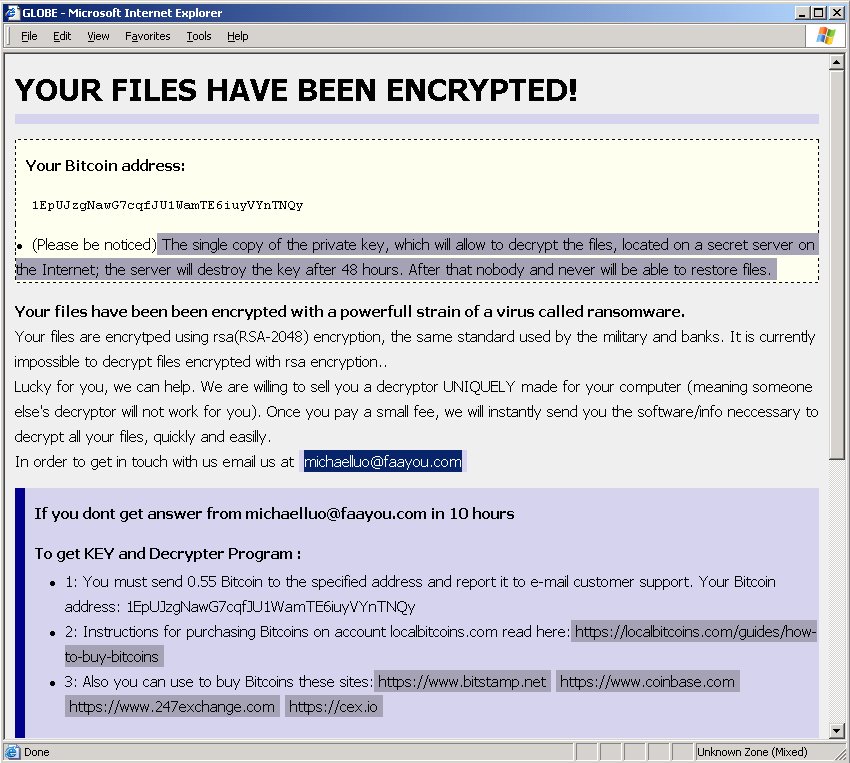

C / C ++ versión del Globo ransomware Descubierto

Jiri Kropáč descubrió que el globo ransomware fue portado a C / C ++. Añade la extensión .locked a los archivos cifrados.

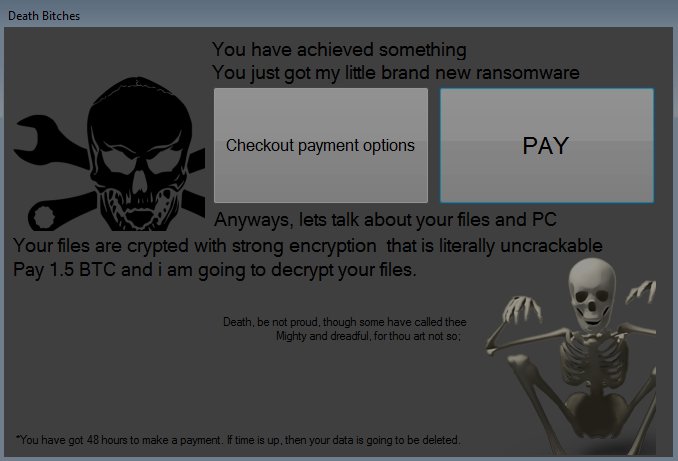

Nueva FirstRansomware Descubierto

Un nuevo ransomware fue descubierto por el analista de Avast Jaromir Horejsi que se conoce con el nombre de archivo firstransomware.exe. La pantalla de rescate tendrá un título de perras muerte. Utiliza el .locked extensión y una nota de rescate llamado \ Desktop \ test \ READ_IT.txt .

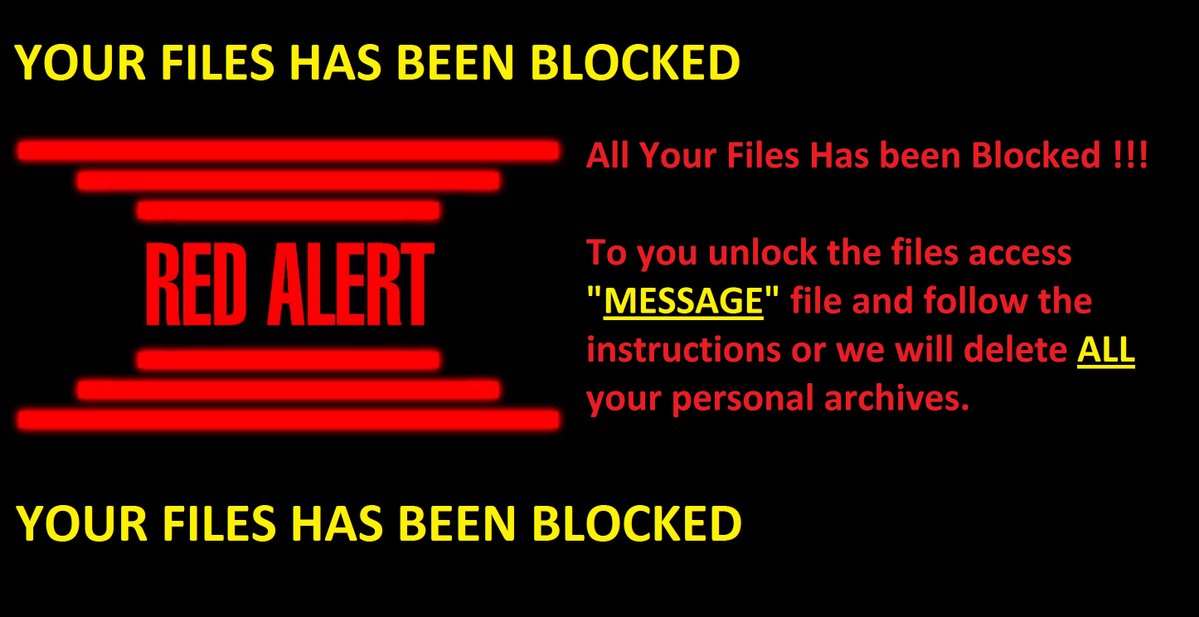

RedAlert ransomware Descubierto

Analista de avast Jaromir Horejsi descubrió el ransomware alerta roja que se basa fuera de conexión Tear Ocultos.

2 ª de enero de 2017

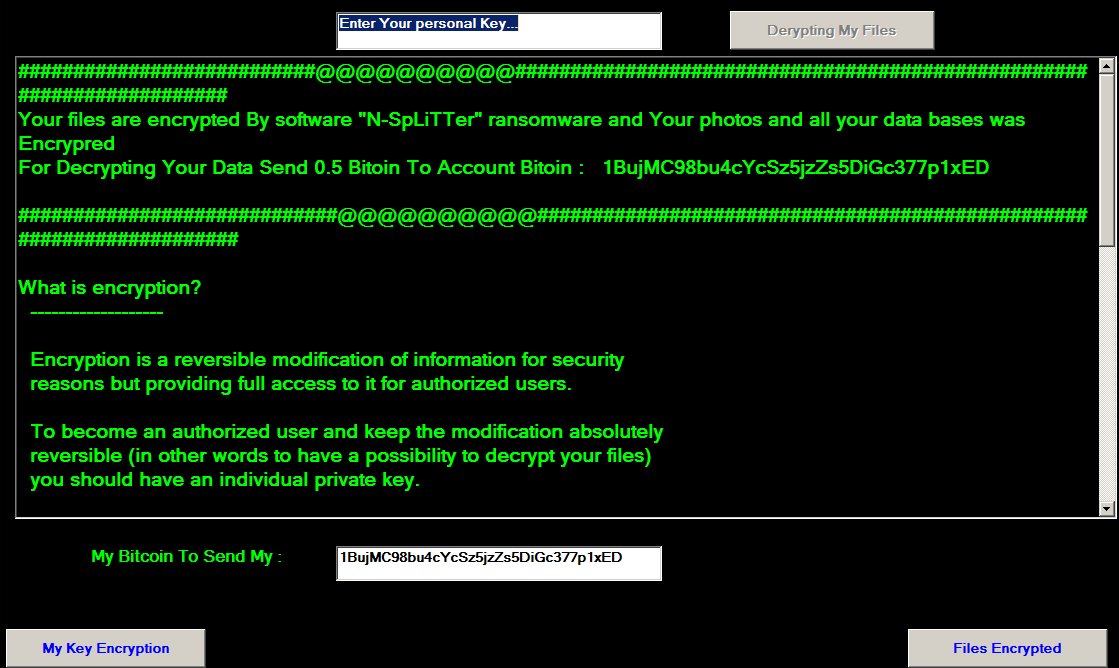

Nuevo N-Splitter ransomware Descubierto

Avast investigador Jakub Kroustek descubierto una nueva variante Tear oculto llamado N-Splitter ransomware. N-Splitter anexará el разветвитель .кибер extensión a los archivos cifrados.

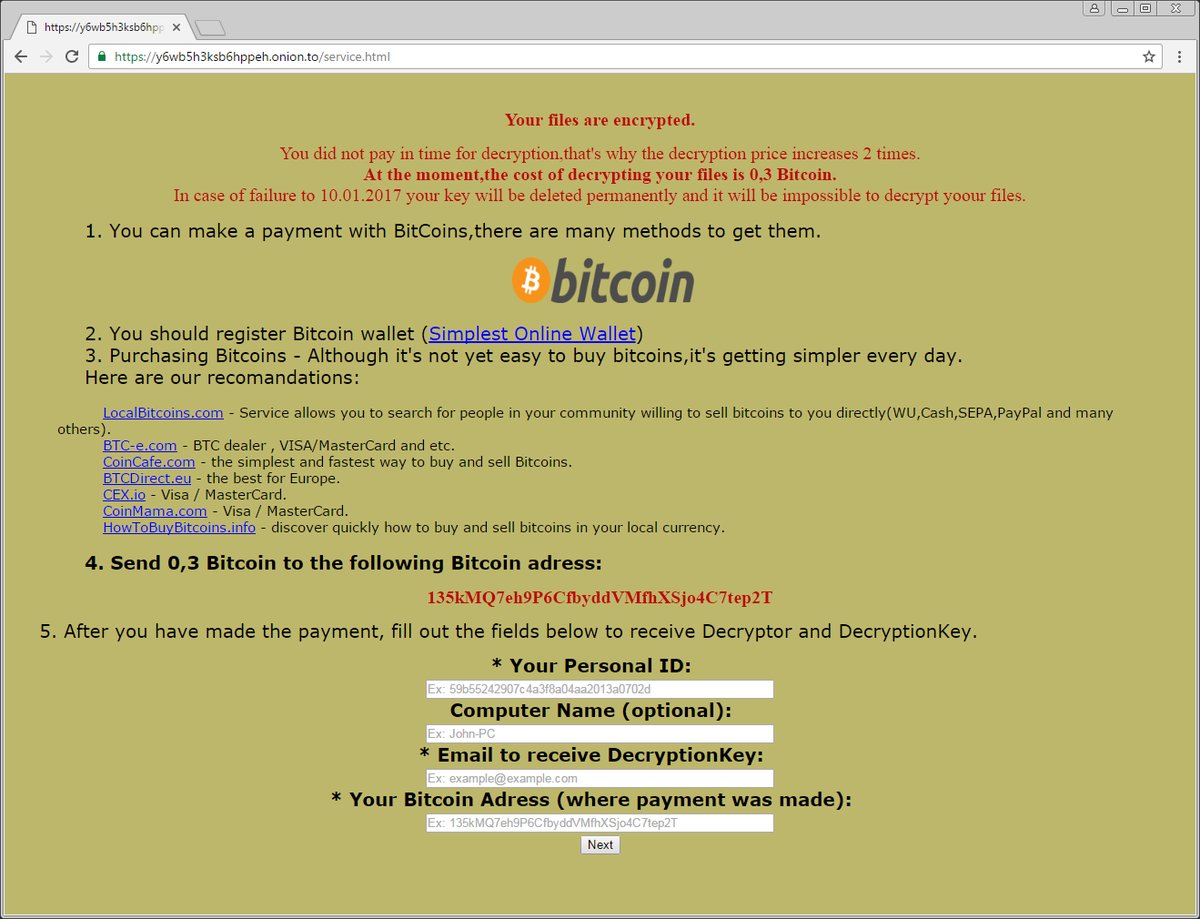

Nueva EDA2 ransomware variante Descubierto

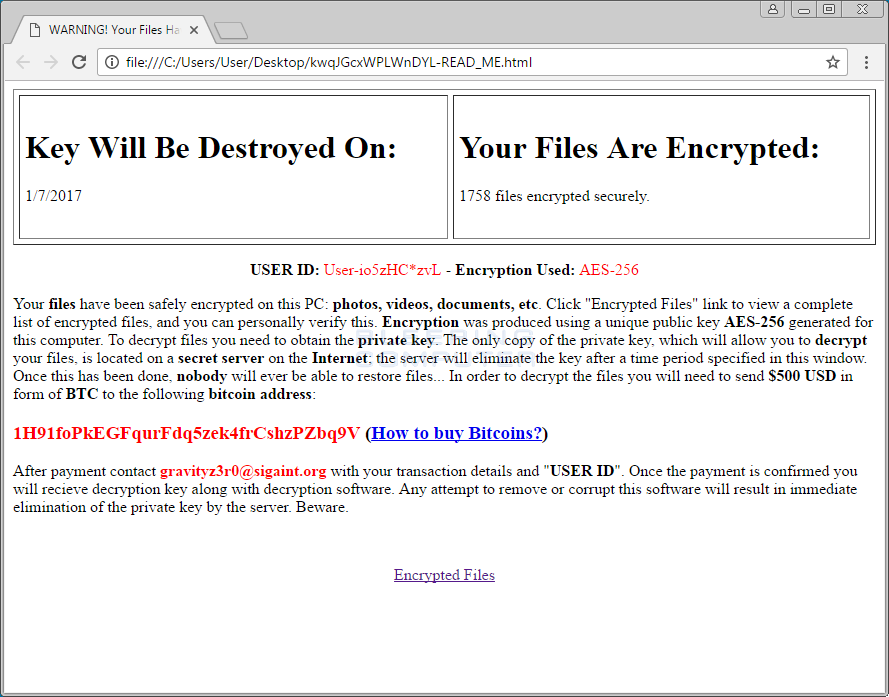

He descubierto una nueva variante EDA2 ransomware que anexa .L0CKED a los archivos cifrados y deja caer una nota de rescate llamado DecryptFile.txt nota de rescate. Utiliza un sitio de pago TOR.

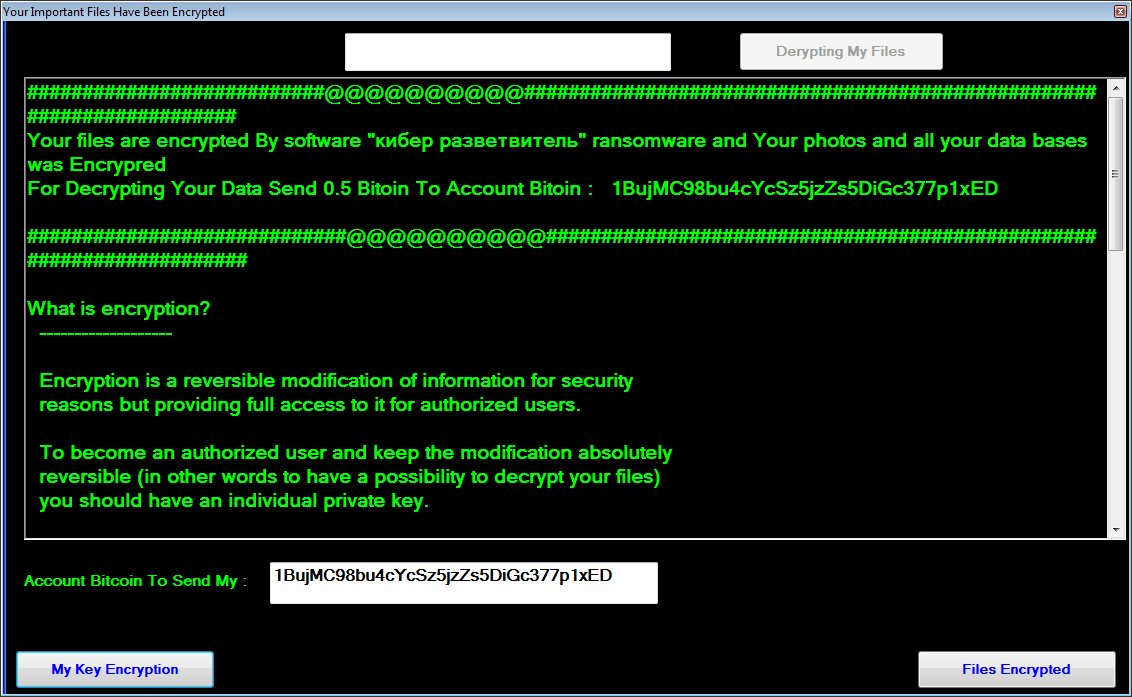

Nueva cibernético Hub ransomware Descubierto

He descubierto una nueva variante rusa Koolova en-dev llamada кибер разветвитель (Ciber Hub). Este ransomware añade .кибер разветвитель a los archivos cifrados.

3 ª de enero de 2017

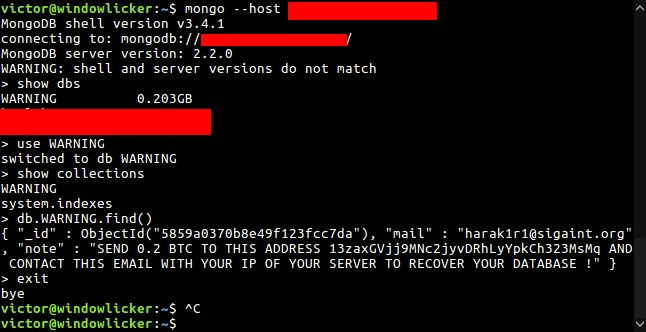

Bases de datos MongoDB se pidió un rescate por el atacante misterioso

Un atacante que va por el nombre de Harak1r1 está secuestrando las bases de datos no protegidos MongoDB, el robo y la sustitución de su contenido, y pedir un rescate Bitcoin para devolver los datos. Estos ataques han estado sucediendo desde hace más de una semana y han afectado a los servidores de todo el mundo. El primero en notar los ataques fue investigador de seguridad Victor Gevers , que, como parte del Proyecto 366 con la Fundación GDI, ha estado ocupado en busca de servidores MongoDB sin protección y alertar a las empresas sobre su estado.

Real World FSociety malware Está Dando Mr. Robot un mal nombre

En las últimas semanas, más o menos talentosos autores de malware han recurrido a nombrar a sus amenazas recién lanzados utilizando la marca "FSociety", hecho famoso por la serie de televisión Mr. Robot.

4 º de enero de 2017

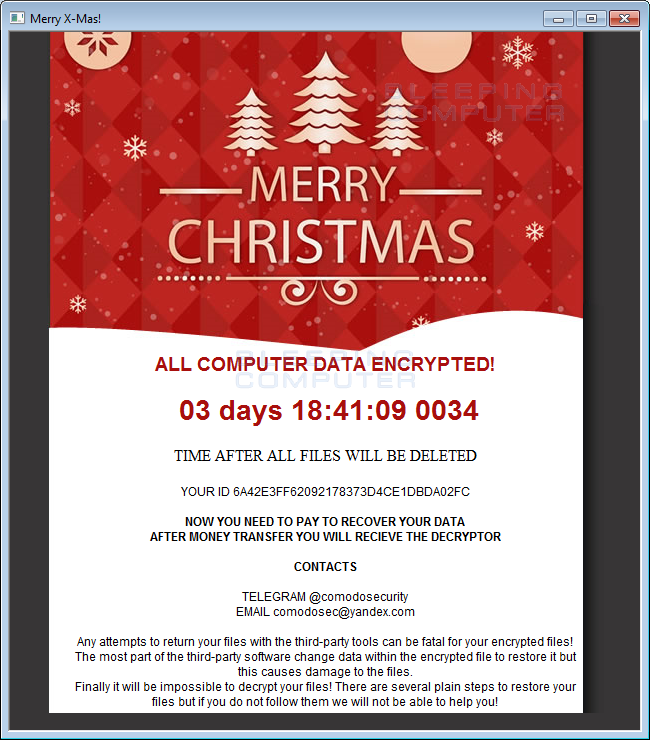

Feliz Navidad y ransomware su dev, ComodoSecurity, no traer alegría navideña

El Merry X-Mas ransomware está aquí y no va a traer algún presentes. En primer lugar descubierto por @ dvk01uk con la ayuda de @ Techhelplistcom , está siendo nombrada la Feliz Navidad, o Merry X-mas, ransomware debido al título de la nota de rescate de la infección. Los archivos cifrados tendrán una de las .PEGS1 , .MRCR1 , o .RARE1 extensiones adjuntas a la misma y la nota de rescate lleva el nombre YOUR_FILES_ARE_DEAD.hta.

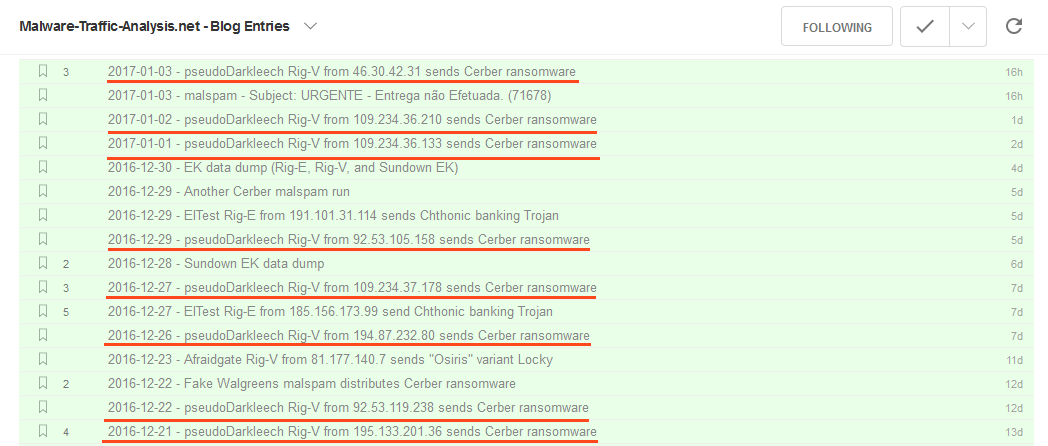

Los actores pseudo-Darkleech detrás de una gran parte de los ataques de ransomware en 2016

Una infraestructura de delito cibernético conocido en los círculos infosec como pseudo-Darkleech ha sido la fuente de muchas infecciones ransomware durante el año pasado, ya sea por los archivos adjuntos maliciosos de spam o por medio de ataques automatizados llevan a cabo a través de paquetes de exploits. En este artículo se discute diversas investigaciones realizadas por Palo Alto Networks y Brad Duncan de Malware-Traffic-Analysis.net .

Emsisoft libera un descifrador de la versión 3 del globo ransomware

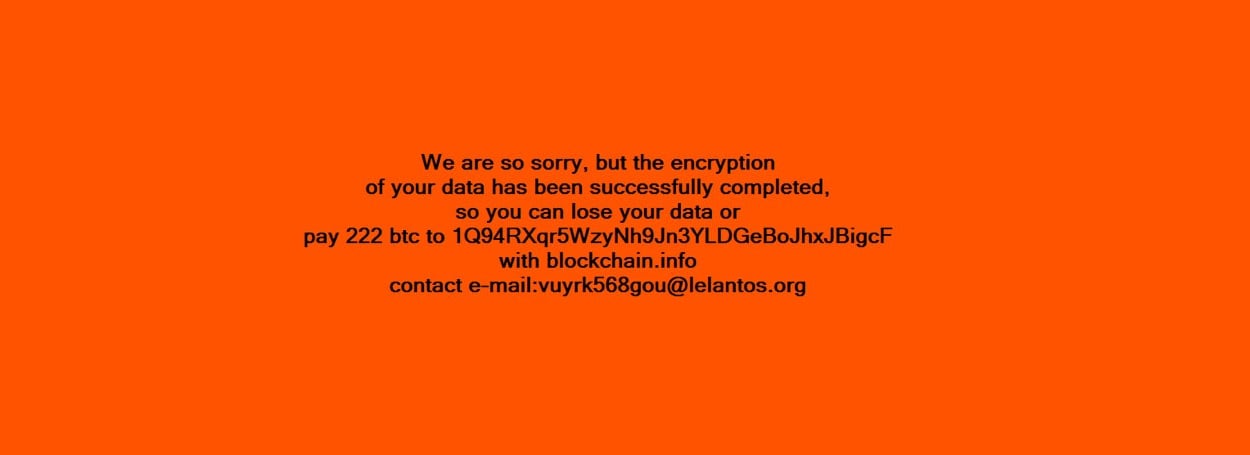

Una vez más, Fabian Wosar de Emsisoft ha llegado al rescate y dio a conocer un descifrador de la versión 3 del globo ransomware. Este descifrador descifrará las variantes Globo ransomware que comúnmente se anexe el .decrypt2017 y .hnumkhotep extensiones de archivos cifrados. Este ransomware también mostrará una nota de rescate similar a la de abajo.

Firecrypt ransomware Viene con un componente de DDoS

Una familia ransomware llamado Firecrypt fue descubierto por MalwareHunterTeam que cifrar los archivos del usuario, sino también tratar de lanzar un ataque DDoS muy débil en una URL codificada en su código fuente. Añade la extensión .firecrypt a los archivos cifrados y crea una nota de rescate llamado [random_chars] -READ_ME.html.

Análisis técnico de CryptoMix / CryptFile2 ransomware

El Equipo de Preparación de Emergencia Informática de Polonia ha publicado un análisis de la familia ransomware CryptoMix / CryptFile2.

5 ª de enero de 2017

Nueva Ley de California hace ransomware un crimen independiente

El 1 de enero de 2017, una nueva ley entró en vigor en California que hace ransomware utiliza un delito autónomo. Técnicamente, el uso de ransomware era una actividad ilegal antes, pero todas las personas que participan en esas actividades se sigue juicio basado en las leyes del estado de extorsión o cargos de piratería informática y lavado de dinero.

Esta nueva ley hace ransomware usar un delito autónomo, lo que permite a los fiscales cobran sospechosos mucho más fácil, sin tener que gastar tiempo demostrando que el sospechoso estaba involucrado en una operación de lavado de dinero.

KillDisk ransomware ahora tiene como objetivo Linux, Impide el arranque, con encriptación defectuoso

ESET ha descubierto una variante de Linux del ransomware KillDisk, que en sí es una nueva adición a la familia de malware limpiador de disco KillDisk, utilizado anteriormente sólo para sabotear las empresas mediante la supresión de los datos al azar y la modificación de los archivos.

Nueva versión del iLock ransomware Descubierto

He descubierto una nueva versión del iLock ransomware que agrupa TOR, chat en vivo, y un dispositivo de cifrado como archivos individuales. TOR sitio no esta fuera.

SkyName ransomware Descubierto

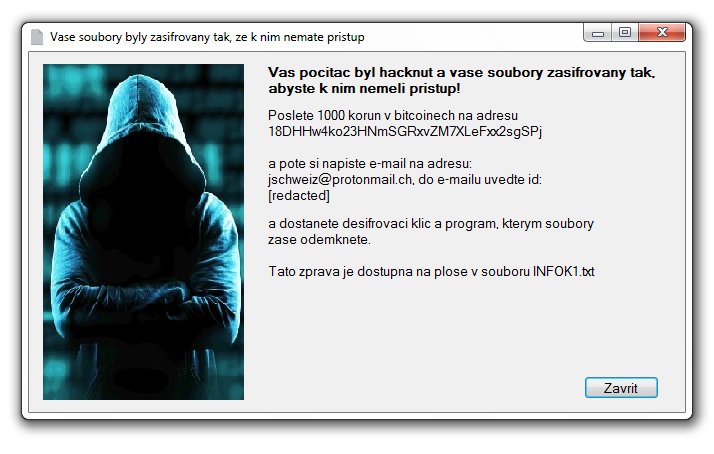

MalwareHunterTeam descubrió un nuevo ransomware llamada SkyName en-dev que se dirige a las víctimas Checa. Se basa en HiddenTear.

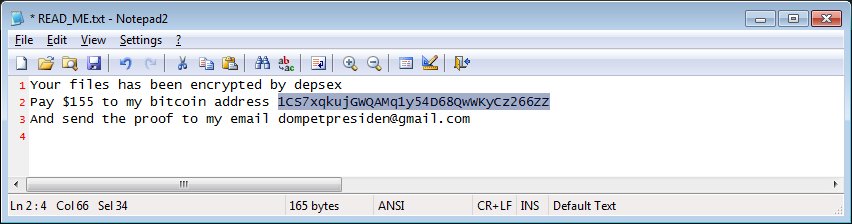

Nueva Depsex o MafiaWare ransomware Descubierto

He descubierto una nueva variante llamada HiddenTear depsex nuevo o MafiaWare. Anexa .Locked por la mafia a los archivos cifrados y deja caer una nota de rescate llamado read_me.txt.

6to de enero de el año 2016

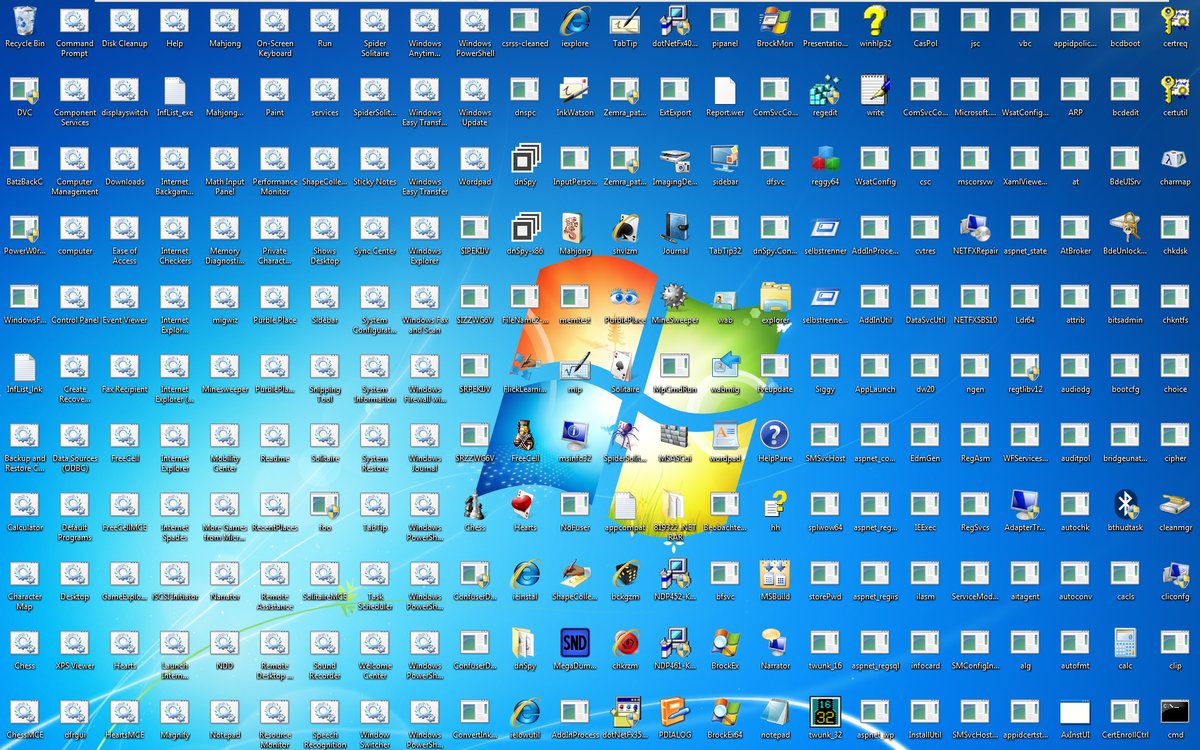

El malware descubierto que convierte los accesos directos del escritorio de posibles objetivos ransomware

Investigadores GData Karsten Hahn ha descubierto un malware que convierte accesos directos del escritorio en accesos directos a programas maliciosos que incluye el ransomware Tear Oculto.

Nueva variante HiddenTear descubierto que contiene una puerta trasera Shell

Karsten Hahn descubrió una variante HiddenTear que también incluye un shell remoto. La nota de rescate es LÉAME.txt y anexa .locked a los archivos cifrados. Aparece en el desarrollo.

Eso es todo por esta semana! ¡Nos vemos el proximo viernes!

No hay comentarios:

Publicar un comentario