Durante la semana pasada, grupos desconocidos de los ciberdelincuentes han tomado el control de borrado de datos y las bases de datos CouchDB y Hadoop, en algunos casos piden una cuota de rescate para devolver los archivos robados, pero en algunos casos, la destrucción de los datos sólo por diversión.

Estos incidentes se producen después de ladrones secuestraron y llevaron a cabo el rescate de datos de bases de datos MongoDB desde el comienzo del año .

Los expertos en seguridad que han sido testigos de la primera ola de ataques contra servidores MongoDB predijeron que otros servidores de bases de datos se verían afectados también.

Una semana después de los ataques iniciales sobre MongoDB, también se vieron afectadas las agrupaciones Elasticsearch . En el momento de la escritura, más de 34.000 servidores MongoDB y 4.600 grupos Elasticsearch han llevado a cabo para el rescate.

Ataques golpean servidores Hadoop, pero no hay rescate, simplemente vandalismo

Dos investigadores de seguridad, Victor Gevers y Niall Merrigan , han seguido estos ataques desde el principio.

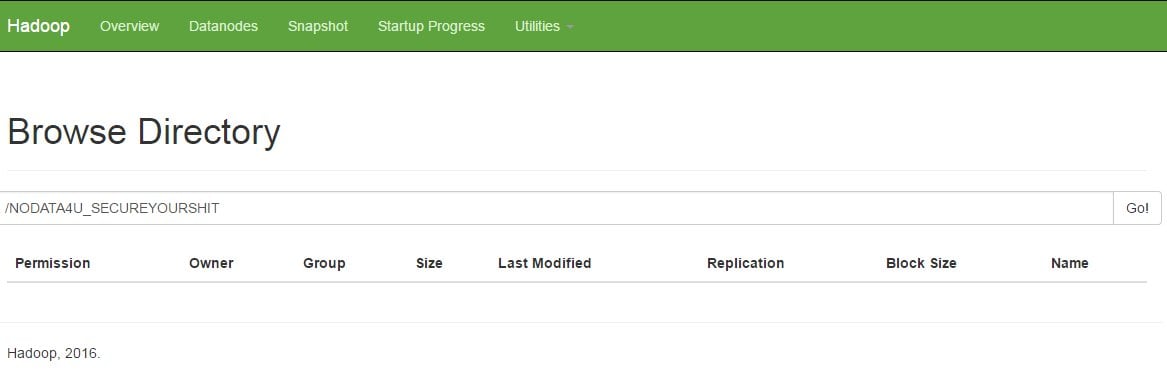

En declaraciones a la computadora que pita, Gevers dijo que a partir de la semana pasada, 12 de enero de un atacante desconocido que va por el nombre de NODATA4U ha tenido acceso a los almacenes de datos Hadoop, borrado de los datos, y la sustitución de todas las tablas con una entrada denominada "NODATA4U_SECUREYOURSHIT."

En el momento de la escritura, los investigadores encontraron 124 servidores Hadoop con el nombre de la tabla anterior. Lo extraño acerca de estos ataques es que el actor amenaza no está pidiendo una petición de rescate.

En su lugar, sólo está borrando datos de los servidores de Hadoop que han dejado su panel de administración basada en web abierta a las conexiones remotas a través de Internet.

"Hay una diferencia con los casos de Hadoop," Gevers dijo que pita PC ", éstas se ven como vandalismo."

"Es posible destruir al los datos en pocos segundos. Este atacante se mueve mucho más lento, como un host por hora", agregó Gevers.

Sólo un grupo parece estar implicado en los ataques contra los motores de Hadoop. En el momento de escribir esto, hay alrededor de 5.400 casos de Hadoop conectados a Internet, aunque no se sabe cuántos de éstos permite conexiones a sus interfaces de administración basada en web.

Los expertos en seguridad de Fidelis ciberseguridad también detectaron los ataques NODATA4U en servidores Hadoop.

Los atacantes golpearon servidores CouchDB, rescates de demanda

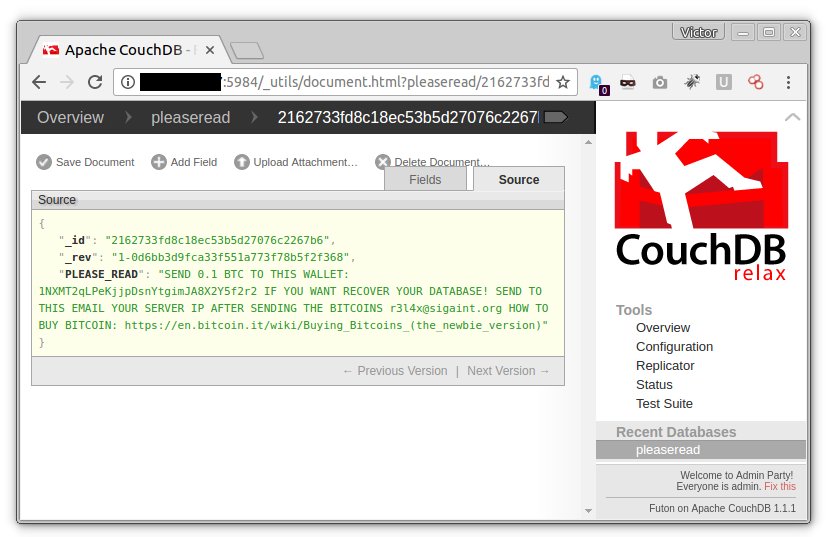

Hoy en día, estos ataques a las bases de datos conectados a Internet se han extendido a una nueva tecnología, a Apache CouchDB.

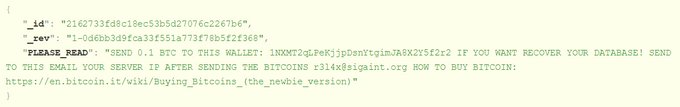

A diferencia de los ataques de Hadoop, éstos son impulsados financieramente. Los atacantes están operando con el mismo modus operandi que los atacantes MongoDB y Elasticsearch, mediante el acceso a los servidores, la clonación / barrido de los datos, y dejando una petición de rescate en el lugar.

No está claro por el momento si el único grupo de atacantes, que va por el nombre r3l4x, exportando los datos robados o están abiertamente eliminarla, y pidiendo un rescate de todos modos.

De acuerdo con información recopilada, el grupo r3l4x parece haber golpeado 443 servidores CouchDB.

After #mongodb and #elasticsearch there is yet another ransomware target: unsecured #couchdb installations...

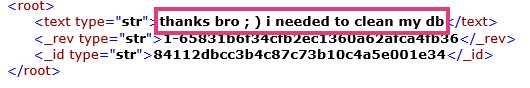

since there are not so many open instances of @couchdb online, sometimes there is a place for joke when dealing with #Ransomware

pronta respuesta ha ahorrado un sinnúmero de bases de datos

Al igual que lo hicieron para los MongoDB y Elasticsearch ataques, Gevers y Merrigan han preparado dos spreadsheests Google para el seguimiento de los Hadoop y CouchDB ataques.

Por otra parte, los dos equipos también se han puesto en contacto GovCERT locales, quien a su vez han enviado advertencias a los propietarios de servidores de todo el mundo.

Dos advertencias fueron emitidas la semana pasada con respecto a los ataques Elasticsearch y Hadoop, y Gevers y Merrigan están trabajando con equipos CERT para enviar uno para CouchDB también.

Sus esfuerzos han dado sus frutos. "Muchos servidores Hadoop críticos fueron sacados fuera de fin de semana pasado, y unos pocos el lunes", dijo Gevers que pita por ordenador.

Dado que cada vez más se están uniendo a los grupos de los ataques, y una orientación más tipos de bases de datos, se está haciendo más difícil para los dos para hacer un seguimiento de todos los ataques.

Es por eso que otros tres investigadores de seguridad han unido sus esfuerzos. Estos son Bob Diachenko del Centro de Investigación de Seguridad MacKeeper, Matt Bromiley de 505Forensics, y Dylan Katz de GitPrime.

Como nota final, los usuarios afectados por estos ataques pueden llegar a los investigadores en busca de ayuda. También vale la pena mencionar que en muchos de estos ataques, los autores hacen de copia no savea de los datos robados en todos los casos, y muchas víctimas pagaron el rescate sin tener que recuperar sus datos.

Busquemos lo que más nos guste en el blog de Mind Capital que es uno de los mejores y más buenos.

ResponderEliminar