CONOCIMIENTO pertenece al mundo

Los ultrasonidos emitidos por los anuncios o código JavaScript ocultos en una página de acceso a través del Navegador Tor puede deanonymize los usuarios de Tor haciendo móviles u ordenadores cercanos envían balizas de identidad de nuevo a los anunciantes, los datos que contiene información sensible que los actores patrocinadas por el Estado pueden obtener fácilmente a través de una citación.

Este modelo ataque fue sacado a la luz a finales de 2016 por un equipo de seis investigadores, que presentaron sus hallazgos en la conferencia de seguridad Sombrero Negro Europa 2016 en noviembre y el 33 Chaos Communication Congress celebrado la semana pasada.

ATAQUE SE BASA EN LA ECOGRAFÍA A TRAVÉS DEL DISPOSITIVO DE LOCALIZACIÓN (UXDT)

Su investigación se centra en la ciencia de los ultrasonidos a través del dispositivo de localización (uXDT), una nueva tecnología que comenzó a ser desplegado en plataformas de publicidad de hoy en día en todo el 2014.

uXDT se basa en los anunciantes que ocultan los ultrasonidos en sus anuncios. Cuando se reproduce el anuncio en un televisor o radio, o algún código de anuncio se ejecuta en un móvil o un ordenador, emite ultrasonidos que ser recogido por el micrófono de ordenadores portátiles, ordenadores de sobremesa cercanos, tabletas o teléfonos inteligentes.

Estos dispositivos de segunda etapa, que en silencio escuchan en el fondo, interpretarán estos ultrasonidos, que contienen instrucciones ocultas, diciéndoles que ping de nuevo al servidor del anunciante con los detalles sobre dicho dispositivo.

Los anunciantes utilizan uXDT con el fin de vincular los diferentes dispositivos a la misma persona y crear mejores perfiles de publicidad por lo que para ofrecer anuncios mejor orientados en el futuro.

LOS ULTRASONIDOS SE PUEDEN UTILIZAR DE FORMA FIABLE A LOS USUARIOS DE TOR DEANONYMIZE

En su intervención en 33º de la semana pasada Caos Communication Congress, Vasilios Mavroudis, uno de los seis investigadores, detalla un ataque deanonymization de los usuarios de Tor que se escapa de su IP real y algunos otros detalles.

El ataque que el equipo de investigación elaborado se basa en engañar a un usuario Tor en acceder a una página web que contiene anuncios que emiten ultrasonidos o acceder a una página que contiene código JavaScript oculto que obliga al navegador para emitir los ultrasonidos a través de la API de HTML5 de audio.

Si el usuario Tor tiene su teléfono en algún lugar cercano y si ciertos tipos de aplicaciones son en su teléfono, entonces su dispositivo móvil ping de nuevo uno o más anunciantes con detalles sobre su dispositivo, por lo que el anunciante puede construir un perfil de la publicidad en el usuario, que une su ordenador con su teléfono.

De acuerdo con Mavroudis, el teléfono móvil debe tener una aplicación instalada que se ha incorporado una de las muchas SDK de publicidad que incluyen soporte para uXDT.

En esta etapa, el actor patrocinada por el estado puede simplemente citar a una lista corta de los anunciantes que se dedican a esta práctica y obtener detalles acerca de la identidad del mundo real del usuario.

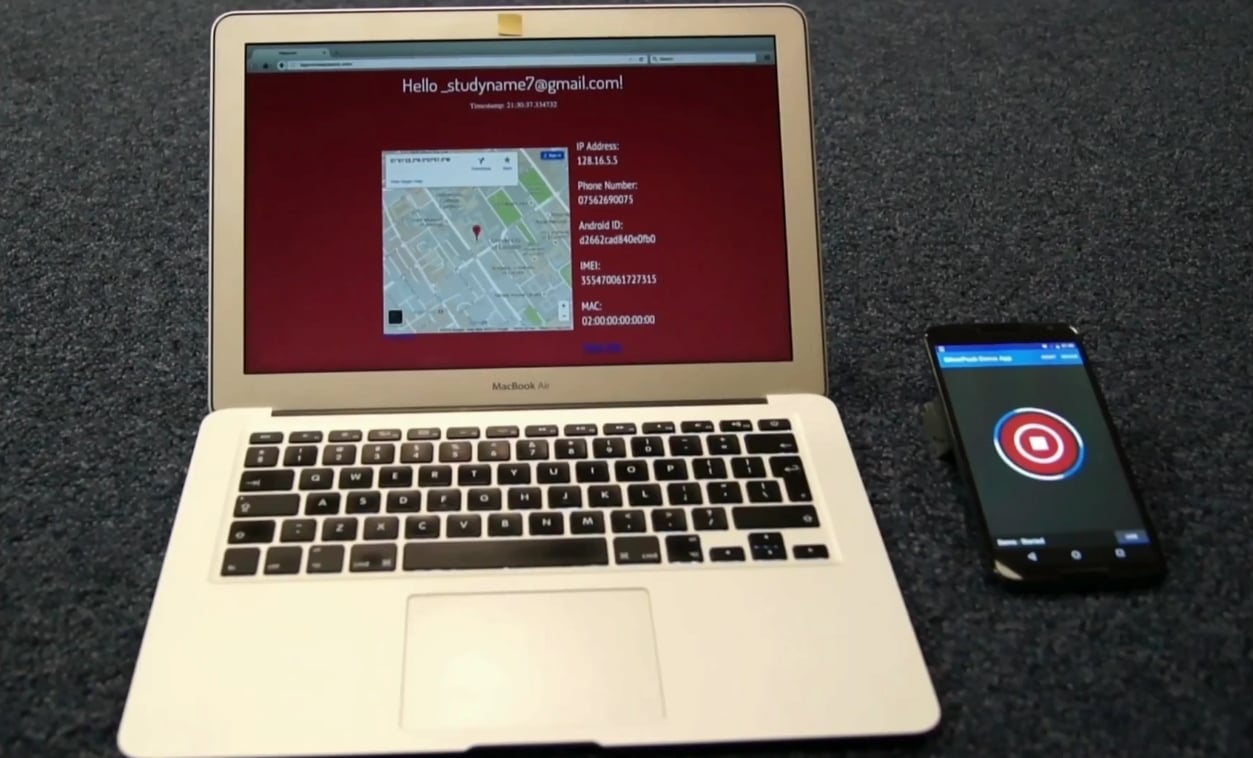

En las pruebas llevadas a cabo por Mavroudis, el investigador ha interceptado una parte del tráfico de estas balizas de ultrasonido desencadenan en nombre del teléfono, el tráfico que contiene detalles como la dirección del usuario IP real, geo-coordenadas de ubicación, número de teléfono, ID Android, código IMEI y dirección MAC del dispositivo.

MÚLTIPLES FORMAS DE ADMINISTRAR EL ATAQUE

De acuerdo con Mavroudis, hay varias formas de administrar estos ataques que no sean usuarios de Tor-ingeniería social para acceder a determinadas direcciones URL, donde estas balizas de ultrasonido se puede servir.

Los investigadores dicen que un atacante puede utilizar XSS (cross-site scripting) vulnerabilidades para inyectar el código JavaScript malicioso en sitios web que contienen fallas de XSS.

Del mismo modo, los atacantes podrían ejecutar un nodo de salida Tor malicioso y realizar un ataque Man-in-the-Middle, la inyección por la fuerza el código malicioso que desencadena balizas uDXT en todo el tráfico de Tor pasar por ese nodo Tor.

Un método de ataque más simple sería también para ocultar los ultrasonidos, que son inaudibles para el oído humano, vídeos o archivos de audio en el interior que ciertos usuarios de Tor se podrían estar abriendo.

El FBI podría estar muy interesado en este método y podría desplegar para realizar un seguimiento a los espectadores de videos de pornografía infantil en la red Tor, al igual que lo hizo anteriormente en la Operación parque infantil, donde se utiliza un flash explotar.

ALGUNOS MITIGACIONES PARA LUCHAR CONTRA LA PUBLICIDAD UXDT

Actualmente, la práctica de uXDT no está bajo ninguna regulación. Mientras que la FTC está evaluando el impacto de los anuncios uXDT, el equipo de investigación ha propuesto una serie de medidas de mitigación que podrían restringir la rienda suelta este tipo de publicidad goza actualmente.

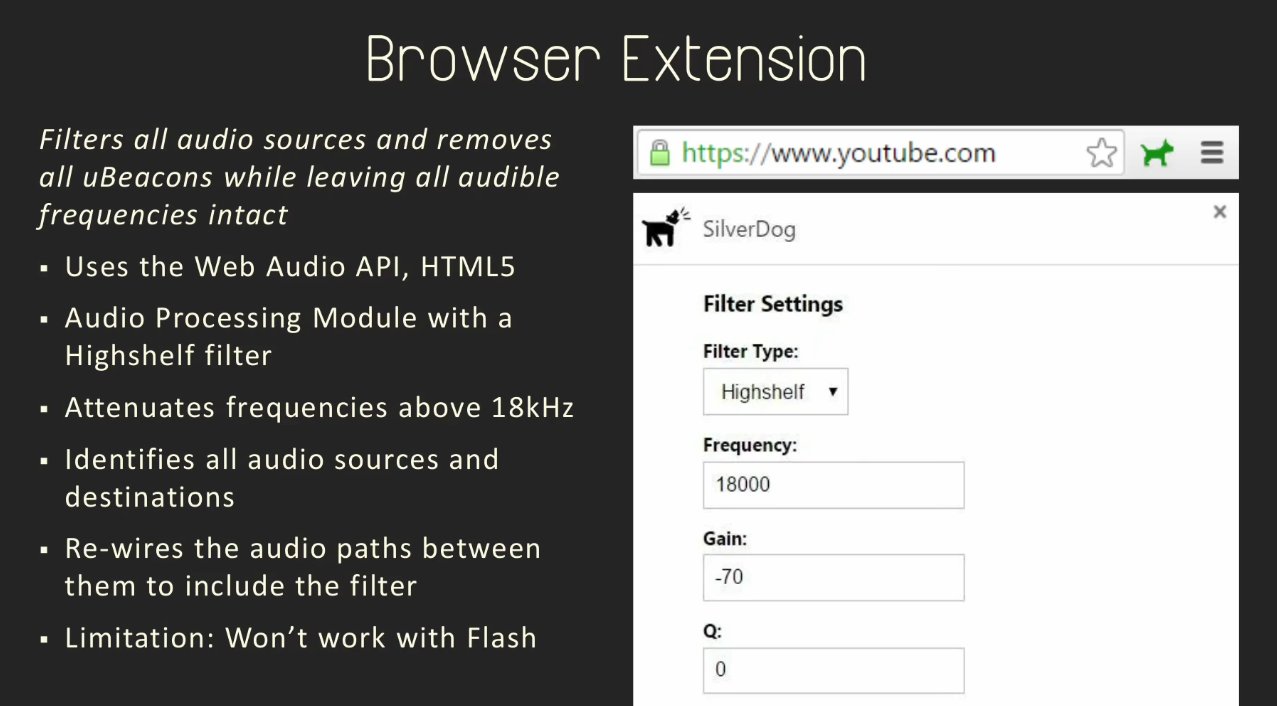

En primer lugar, el equipo creó una extensión del navegador Chrome llamado SilverDog que filtra todo el audio HTML5 reproduce a través del navegador y elimina los ultrasonidos.

Por desgracia, esta extensión no funciona con sonidos reproduce a través de Flash, y no puede proteger a los usuarios de Tor Browser, un navegador basado en Firefox.

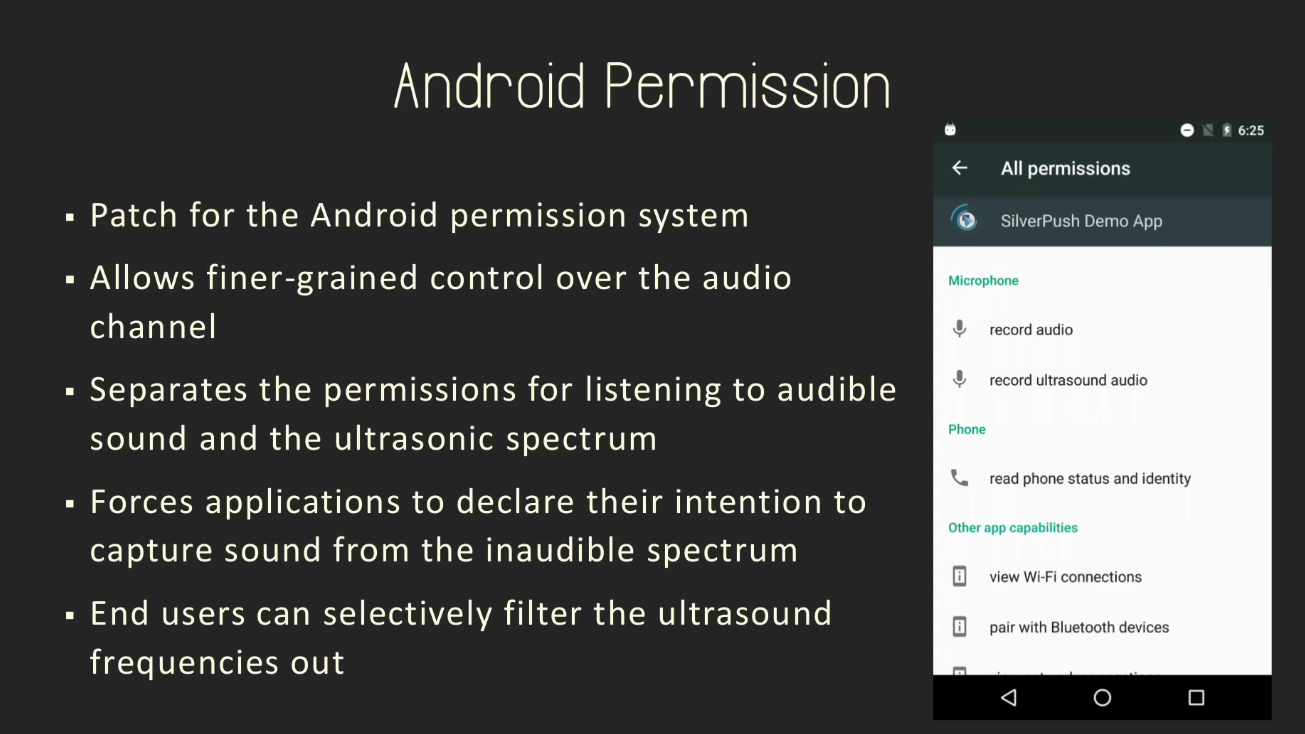

Los investigadores también proponen una solución a mediano plazo, tales como la introducción de una nueva consulta en el modelo de permisos de Android que informa explícitamente a los usuarios una aplicación que podría escuchar a los ultrasonidos.

Este permiso permitiría a los usuarios revocar o denegar este derecho de aplicaciones de Android nuevos o ya existentes que se va a instalar en sus teléfonos inteligentes.

Para soluciones a largo plazo, los defensores del equipo de investigación para un formato estandarizado para estas balizas de publicidad de ultrasonido, y las API de nivel de sistema operativo de localización y gestión de las balizas de ultrasonido.

A continuación se presenta Mavroudis sus hallazgos en la 33ª Chaos Communication Congress celebrado la semana pasada en Alemania.

Fuente: https: //www.bleepingcomputer.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario