CONOCIMIENTO pertenece al mundo

Una nueva familia ransomware hizo sentir su presencia hoy en día, llamado Spora, la palabra rusa para "espora." Las características más notables de este nuevo ransomware son su rutina de cifrado sólido, capacidad de trabajar fuera de línea, y un sitio de pago de un rescate muy bien juntos, que es el más sofisticado que hemos visto de autores ransomware hasta el momento.

Las primeras infecciones con Spora ransomware fueron vistos en los foros que pita informáticos y Kaspersky. A continuación se muestra un análisis del modo de ransomware Spora de operación proporcionado por Lawrence Abrams de que pita por ordenador, con un poco de información a través de MalwareHunterTeam y Fabian Wosar de Emsisoft.

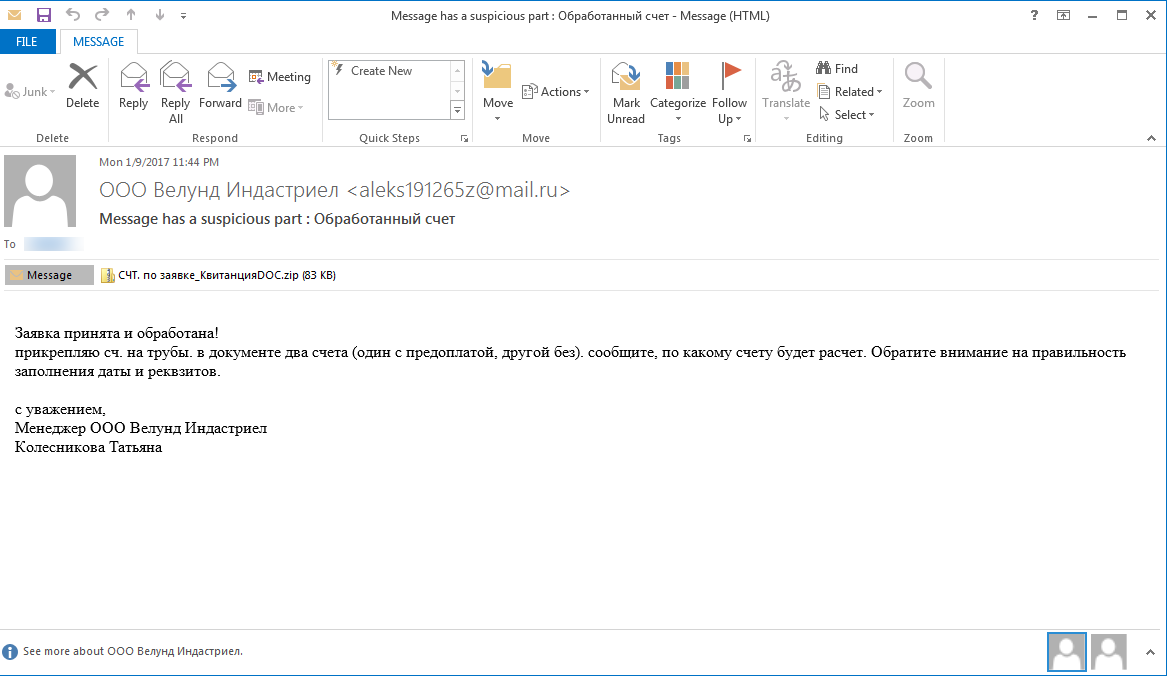

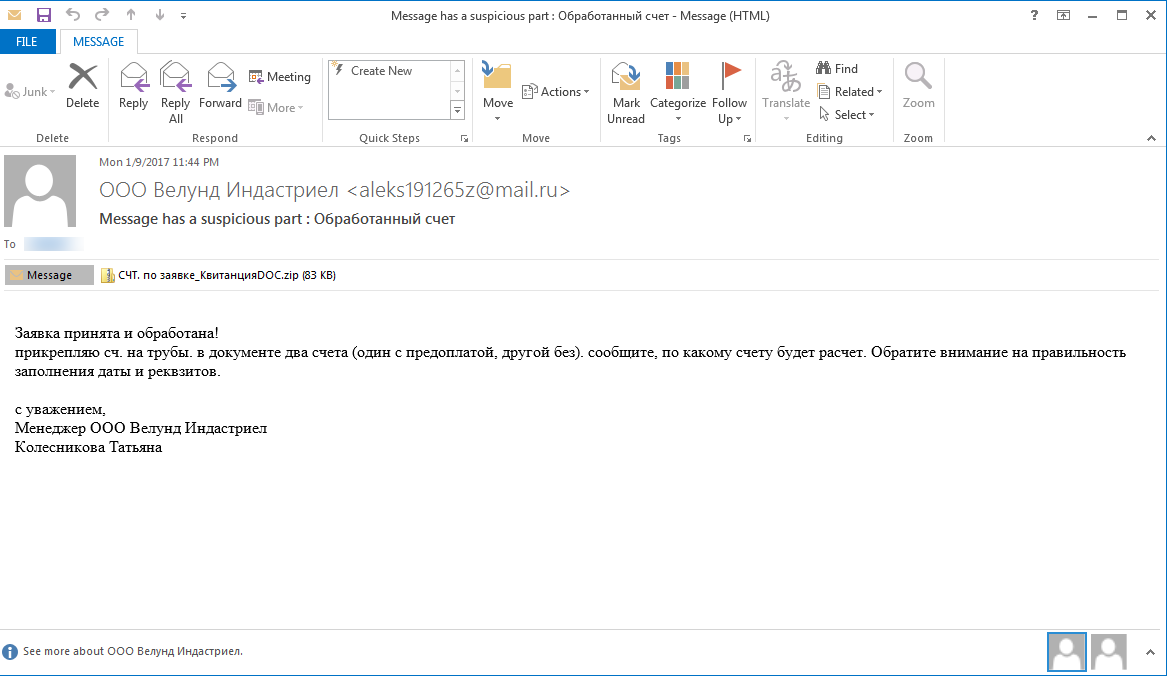

SPORA DISTRIBUYE A TRAVÉS DE CAMPAÑAS DE SPAM

En la actualidad, el ransomware Spora se distribuye a través de correos electrónicos no deseados que pretenden ser facturas. Estos mensajes de correo electrónico con archivos adjuntos vienen en forma de archivos ZIP que contienen archivos HTA.

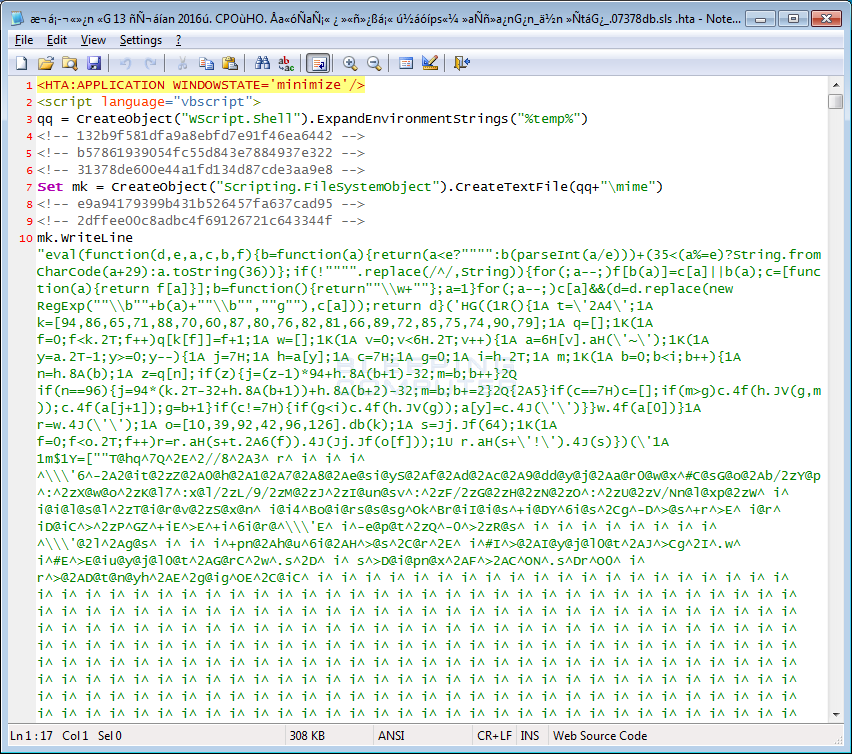

Estos archivos HTA (aplicación HTML) utilizan un doble extensión, como PDF.HTA o DOC.HTA. En los equipos de Windows donde se oculta la extensión de archivo, los usuarios verán sólo la primera extensión y puede ser infectado por abrir el archivo. El lanzamiento de cualquiera de estos archivos, inicia el proceso de ransomware Spora.

Cuando un usuario ejecuta el archivo de HTA, se va a extraer un archivo Javascript close.js nombre a la carpeta% temp%, que extrae más de un ejecutable en la misma carpeta y lo ejecuta. Este ejecutable utiliza un nombre generado aleatoriamente. En nuestra prueba era "81063163ded.exe." Este ejecutable es el dispositivo de cifrado principal y comenzará a cifrar los archivos en el ordenador.

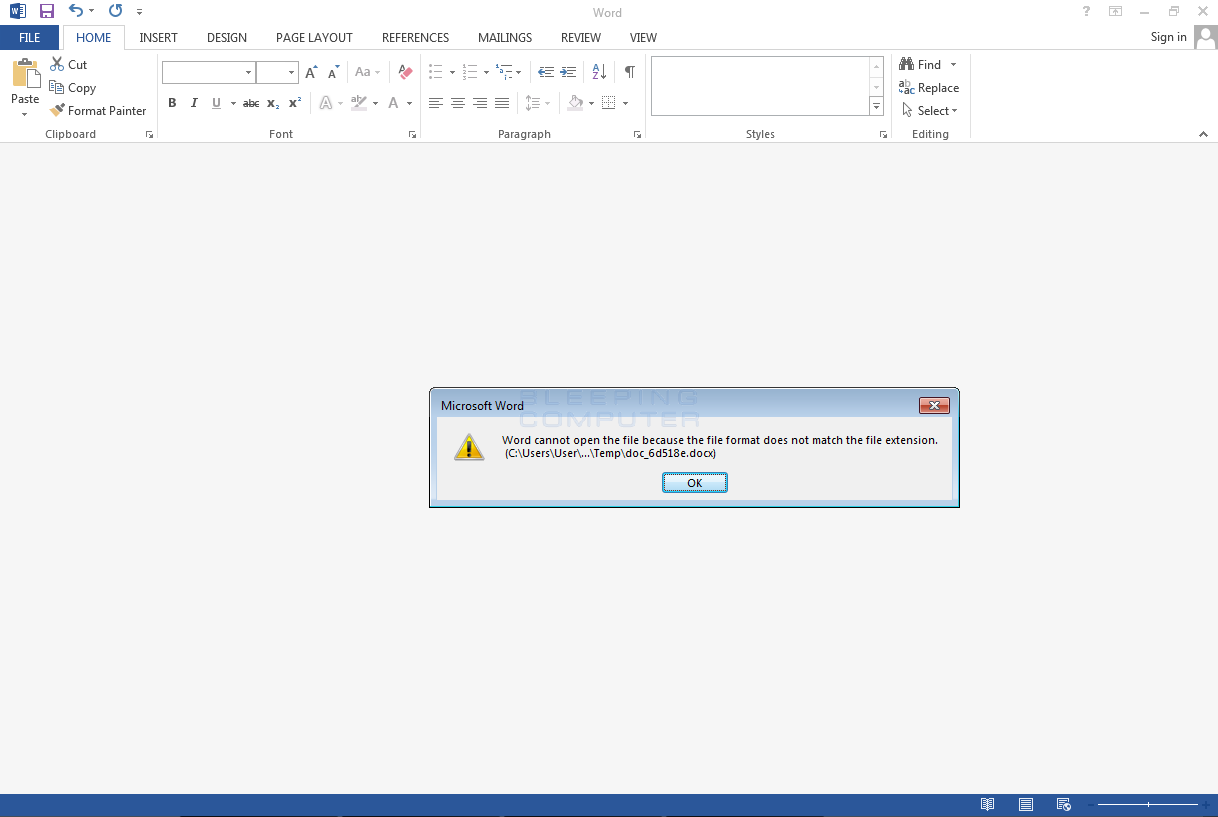

Además, el archivo HTA también va a extraer y ejecutar un archivo DOCX. Este archivo está dañado y mostrará un error. Otras familias de malware usan este mismo mismo truco, la apertura de los archivos dañados con el fin de engañar a los usuarios haciéndoles creer el archivo había sido dañado durante la transferencia de correo electrónico o la operación de descarga a fin de no alertar de juego sucio.

A diferencia de la mayoría de las familias de hoy en día ransomware, Spora trabaja fuera de línea y no genera ningún tráfico de red de los servidores en línea.

También a diferencia de muchos de sus hermanos ransomware, Spora no se dirige a un gran número de archivos. La versión actual de Spora sólo se va después de los archivos con las siguientes extensiones de archivo:

.xls, .doc, .xlsx, .docx, .rtf, .odt, .pdf, .psd, .dwg, .cdr, .cd, .mdb, .1cd, .dbf, .sqlite, .accdb, .jpg, .jpeg, .tiff, .zip, .rar, .7z, .backup

El proceso de cifrado se dirige a los archivos locales y recursos compartidos de red, y no añade ninguna extensión de archivo extra al final de los archivos, dejando intactos los nombres de archivo.

Para evitar daños en los equipos hasta el punto en que evita los procedimientos normales de arranque y otras operaciones, Spora omite los archivos ubicados en ciertas carpetas. De forma predeterminada, Spora no cifrará los archivos en las carpetas que contienen las siguientes cadenas en sus nombres:

games

program files (x86)

program files

windowsSPORA TIENE CIFRADO DE PRIMERA CATEGORÍA

De acuerdo con Fabian Wosar, director de tecnología e investigador de malware para Emisoft, Spora no parece contener cualquier debilidad en su rutina de cifrado. Toda la operación de cifrado parece ser muy complicado. Spora sigue esta rutina complicado para la creación del archivo .KEY y para la creación de la clave de cifrado utilizado para bloquear cada uno de los archivos.

Wosar explicó que pita por ordenador la rutina para la creación del archivo .KEY: "Generar clave RSA, generar clave AES, cifrar la clave RSA con la clave AES, AES cifrar la clave utilizando la clave pública incrustado en ejecutable, salvo las dos llaves cifradas en [.KEY ] archivo."

Para los archivos de datos del usuario, la rutina de cifrado es más simple y más rápido. "Generar clave AES, cifrar la clave AES con clave RSA generada, cifrar archivos con clave AES, ahorrar todo lo posible para presentar", dijo Wosar.

"Para descifrar, usted tiene que enviar su archivo .KEY", agregó el experto. "A continuación, puede utilizar su clave privada, para descifrar la clave AES se utiliza para cifrar la clave RSA generada de su sistema y descifrarlo. Probablemente incrustar la clave RSA en su descifrador entonces, y se envían de vuelta al descifrador. El descifrador puede entonces utilizar esa clave RSA para descifrar las claves AES incrustados en los archivos y descifrar ellos con él ". [Actualización: Después de la publicación de nuestro artículo, Emsisoft ha publicado una entrada en el blog que detalla la rutina de cifrado de forma más precisa, a raíz de una un análisis más a fondo de este proceso.]

A continuación se muestra la clave pública RSA no modificable en el ejecutable de nombre aleatorio de Spora.

-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC6COfj49E0yjEopSpP5kbeCRQp

WdpWvx5XJj5zThtBa7svs/RvX4ZPGyOG0DtbGNbLswOYKuRcRnWfW5897B8xWgD2

AMQd4KGIeTHjsbkcSt1DUye/Qsu0jn4ZB7yKTEzKWeSyon5XmYwoFsh34ueErnNL

LZQcL88hoRHo0TVqAwIDAQAB

-----END PUBLIC KEY-----

Al final del proceso de cifrado, Spora también se ejecuta el siguiente comando CLI, que entre otras cosas elimina las instantáneas de volumen, desactiva la reparación de inicio de Windows, y cambia BootStatusPolicy.

process call create "cmd.exe /c vssadmin.exe delete shadows /all /quiet & bcdedit.exe /set {default} recoveryenabled no & bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures"

Una vez que termina el proceso de cifrado, el ransomware añadirá una nota de rescate y el archivo .KEY al escritorio del usuario y otras carpetas (detallado en las IOC al final del artículo).

![Spora nota de rescate [versión en ruso]](https://www.bleepstatic.com/images/news/u/986406/Ransomware/Spora/ransom-note.png)

Esta nota de rescate contiene instrucciones simples y un ID de la infección, específicos para cada víctima. Este ID se utiliza también para el nombre de archivo la nota de rescate en forma de [Infección-ID] .HTML.

El ID de la infección está en el formato de CCCXX-XXXXX-XXXXX-XXXXX-XXXXX XXXXX o CCXXX-XXXXX-XXXXX-XXXXX-, donde CCC y CC son tres y de dos letras códigos de país, y X son caracteres alfanuméricos.

SERVICIO PROFESIONAL DE DESCIFRADO

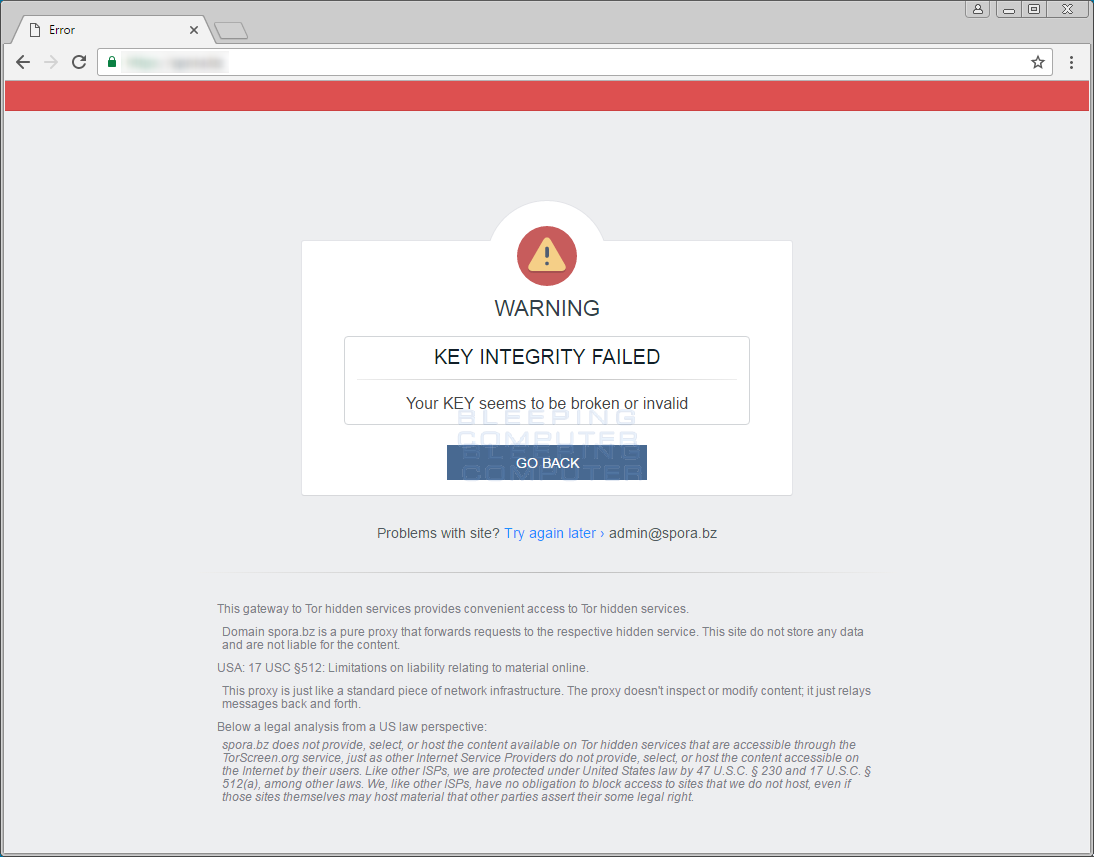

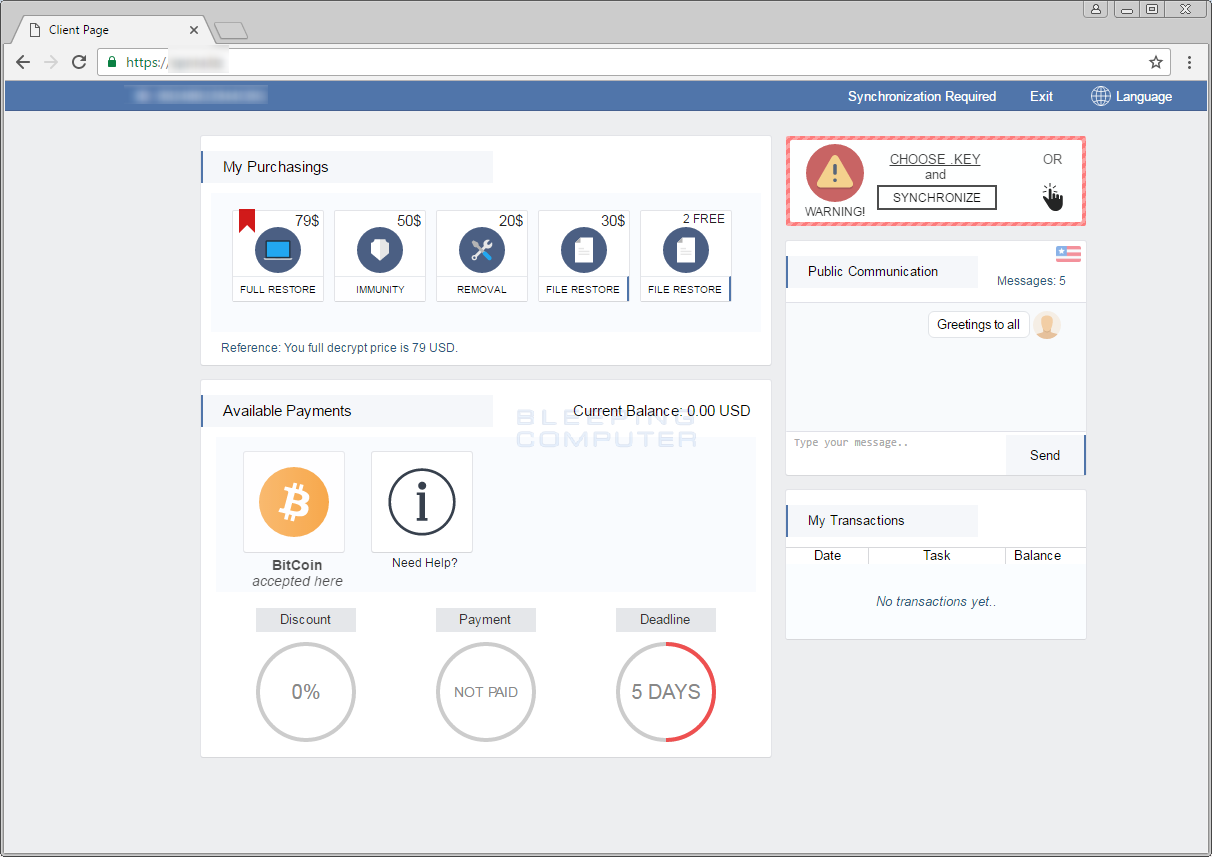

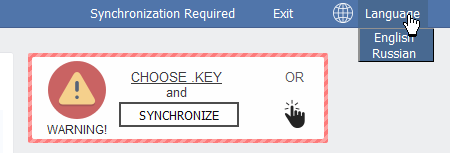

portal de descifrado de Spora se encuentra actualmente en un dominio extremo frontal de acceso público del Spora.bz. Este dominio es en realidad una puerta de enlace a un sitio TOR TOR oculta que no se está anunciando públicamente.

Una vez que los usuarios acceden a este sitio, deben introducir el ID de la infección se presenta en su nota de rescate. Esta es su ID de inicio de sesión para el servicio de descifrado Spora.

servicio de descifrado de Spora es algo que no hemos visto en ningún otro sitio ransomware descifrado. En primer lugar, antes de usar este sitio, los usuarios tienen que "sincronizar" su ordenador con el portal de descifrado al subir el archivo .KEY.

Al sincronizar el archivo de claves, información única sobre el cifrado de su ordenador se sube al sitio de pago y asociada a su identificador único. Las víctimas pueden ahora pueden usar el resto de las opciones disponibles en el sitio. Todo en este portal está dispuesta limpiamente como un panel de control web, con información sobre herramientas útiles que aparecen cuando pasa por encima de ciertas opciones.

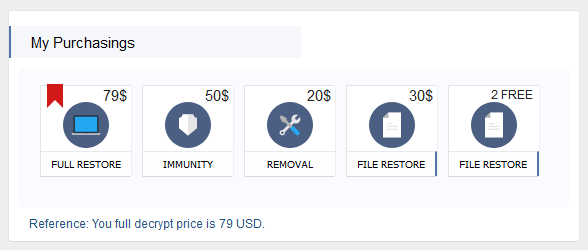

También es único en el ransomware son diferentes compras que se pueden hacer en función de las necesidades particulares de la víctima. Estas opciones, organizadas bajo una sección denominada " MyPurchasings " permite a los usuarios:

- Descifrar sus archivos (actualmente $ 79)

- Comprar inmunidad frente a infecciones futuras Spora (actualmente $ 50)

- Eliminar todos los archivos relacionados con Spora después de pagar el rescate (actualmente $ 20)

- Restaurar un archivo (actualmente $ 30)

- Restaurar 2 archivos de forma gratuita

Esta configuración ordenada que recuerda a la sección de pago de un sitio de comercio electrónico, con diferentes opciones de pago para cada usuario. Información sobre herramientas y este sistema de pago modulares son algo que no hemos visto en ningún otro servicio ransomware descifrado hasta ahora.

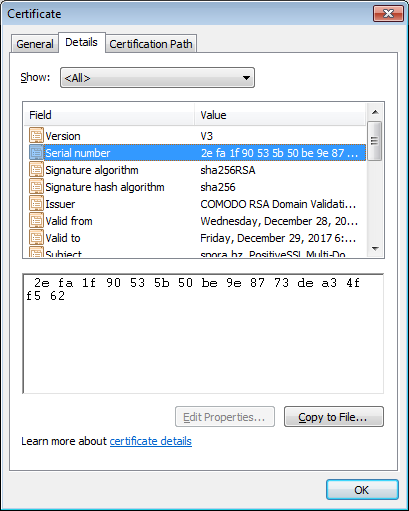

La versión actual del portal de descifrado también utiliza un certificado SSL emitido por Comodo, proteger el tráfico de entrada a través de HTTPS.

Todos los pagos Spora se manejan sólo en Bitcoin. Los usuarios cargan Bitcoin en su cuenta de Spora, que luego puede utilizar para la compra de cualquiera de las opciones presentadas anteriormente.

Según Emisoft, Spora utiliza un modelo de seis niveles para organizar los tipos de archivos cifrados en diferentes categorías. La información estadística sobre cada categoría se incrusta en el archivo .KEY y el propio ID infección. Cuando las víctimas cargar este archivo y sincronizarlo con el portal de descifrado, el servicio Spora muestra un precio diferente en función de la cantidad y el tipo de datos que se ha cifrado en la máquina de la víctima.

Esto permite a los desarrolladores que cobran mucho más por los equipos de negocios o empresa de diseño que normalmente contienen archivos que son más importantes para recuperarse de un ordenador doméstico. Bleeping ordenador ha visto tasas de rescate Spora que van desde $ 79 a $ 280.

El portal de descifrado también incluye un widget de chat que permite a las víctimas para enviar hasta cinco mensajes. De acuerdo con MalwareHunterTeam, este servicio de soporte está tripulado por personas con experiencia.

Este servicio de chat ha permitido que pita por ordenador para confirmar que las víctimas reciben un descifrador una vez que paguen el rescate, que se pueden ejecutar en cualquier lugar de su ordenador y descifrar los archivos bloqueados.

SPORA DIRIGIRSE SÓLO A LOS USUARIOS DE RUSIA, POR AHORA

De acuerdo con MalwareHunterTeam, un investigador de seguridad que ayuda a manejar ID-ransomware, un servicio para identificar el tipo de ransomware que ha infectado computadoras, todos los archivos subidos a Spora ID-ransomware hoy vinieron de usuarios en Rusia.

Además, la nota de rescate cayó en nuestra máquina de prueba también estaba disponible sólo en ruso. Los correos electrónicos que encontramos y atado a las campañas de spam Spora también eran todos disponibles sólo en ruso.

De los diferentes investigadores de seguridad que se le habla, la nueva Spora parece ser un ransomware profesional elaborado por un equipo con experiencia previa en la distribución de ransomware.

El año pasado, en los meses de enero y febrero, el mundo fue introducido a las familias como ransomware Locky y Cerber, que plagaron los usuarios de todo el mundo durante el 2016, y las empresas de las que la seguridad no había podido romper su cifrado.

Spora parece ser una familia ransomware tan avanzado y bien dirigido como Cerber y Locky, y pronto podremos ver sus operadores expanden desde Rusia a otros países de todo el mundo.

IOC:

MENSAJES DE CORREO ELECTRÓNICO DE SPAM:

From: ООО Велунд Индастриел

Subject:

Contents:

Заявка принята и обработана!

прикрепляю сч. на трубы. в документе два счета (один с предоплатой, другой без). сообщите, по какому счету будет расчет. Обратите внимание на правильность заполнения даты и реквзитов.

с уважением,

Менеджер ООО Велунд Индастриел

Колесникова Татьяна

Attachment name: СЧТ. по заявке_КвитанцияDOC.zipFrom: Ltd. Volund Indastriel

Subject:

Contents:

The application is accepted and processed!

I attach cq. pipes. document two bills (one with a deposit, the other without). inform on what the bank will calculation. Pay attention to the correctness of the dates and rekvzitov.

with respect,

Manager Ltd. Volund Indastriel

Tatyana Kolesnikova

Attachment name: SCORE. Receipt of the application DOC.zip

Nombre de archivo HTA: Скан-копия _ 10 января 2017г. Составлено и подписано главным бухгалтером. Экспорт из 1С.a0 1e743_рdf.hta

HTA traducción: Escanear una copia?? 10 de enero de 2017. Se compilado y firmado por el jefe de contabilidad. Las exportaciones de 1S.a0 1e743_rdf.hta

HTA traducción: Escanear una copia?? 10 de enero de 2017. Se compilado y firmado por el jefe de contabilidad. Las exportaciones de 1S.a0 1e743_rdf.hta

HASHES:

SHA256: 1250f821898d7cfe9ef323801b283529668c59c064408920002710a4ce042356 - ZIP attachment

SHA256: dbfd24cd70f02ddea6de0a851c1ef0f45f18b4f70e6f3d0f2e2aec0d1b4a2cbf - Extracted EXE

ARCHIVOS ASOCIADOS:

%UserProfile%\AppData\Local\Temp\81063163ded.exe

%UserProfile%\AppData\Local\Temp\close.js

%UserProfile%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\[VICTIM_ID].HTML

%UserProfile%\AppData\Roaming\Microsoft\Windows\Templates\[VICTIM_ID].HTML

%UserProfile%\AppData\Roaming\Microsoft\Windows\Templates\[VICTIM_ID].KEY

%UserProfile%\AppData\Roaming\Microsoft\Windows\Templates\[VICTIM_ID].LST

%UserProfile%\AppData\Roaming\3166630736

%UserProfile%\AppData\Roaming\[VICTIM_ID].HTML

%UserProfile%\AppData\Roaming\[VICTIM_ID].KEY

%UserProfile%\AppData\Roaming\[VICTIM_ID].LST

%UserProfile%\Desktop\e55a61a6-2541-547b-25ef-b9580065bf80.exe

%UserProfile%\Desktop\[VICTIM_ID].HTML

%UserProfile%\Desktop\[VICTIM_ID].KEY

Source:https://www.bleepingcomputer.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario