El grupo Carbanak infame de los piratas informáticos ha estado utilizando múltiples herramientas en una serie de ataques en los últimos meses, los investigadores de seguridad Trustwave revelan.

A partir de septiembre de 2016, los piratas informáticos Carbanak comenzaron a atacar a las grandes empresas en el sector de la hostelería en Europa y Estados Unidos, en una serie de ataques que ahora se dice que han empleado diferentes tipos de software malicioso.

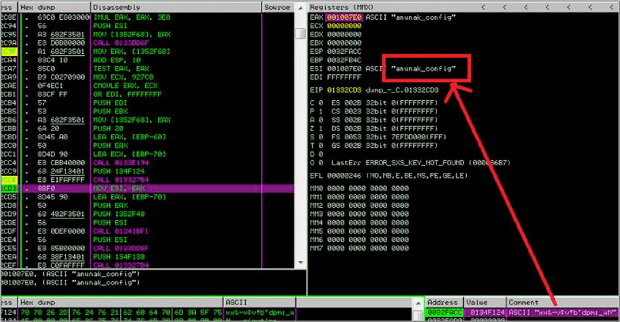

En un reciente informe ( PDF ), los investigadores Trustwave revelaron detalles sobre el malware utilizado, algunos de los ejecutables se firmaron con los certificados digitales emitidos por Comodo, en un intento de eludir los controles de seguridad. Lo más probable, los certs fueron adquiridos utilizando identidades falsas, todos los detalles que ofrecen rusos (ciudad, dirección, etc.).

El grupo Carbanak, también conocido como Anunak , fue expuesto en 2015 después de supuestamente robar hacia arriba $ 1 billón de más de 100 bancos en 30 países.

Llamado Gran Marte , después de que uno de los nombres de empresas falsas que se utilizan para adquirir certificados de Comodo, estos últimos ataques no estaban apuntando a ganancias financieras solo.

"La motivación de esta operación parece ser la ganancia financiera, el control total de la infraestructura y la recogida de los robots dentro de las organizaciones de víctimas. Durante la investigación y el análisis forense, se nos dio la impresión de que varias actividades se han realizado por diferentes personas o incluso diferentes grupos de personas, "notas de Trustwave.

organizaciones de delitos informáticos múltiples podrían haber cooperado en la operación Gran Marte para establecer un complejo sistema de máquinas de la red, a través de numerosos archivos maliciosos para atacar múltiples víctimas. Durante la campaña, se cambiaron los servidores de comando y control (C & C) para asegurar que se mantienen sin ser detectados, con la mayoría de las direcciones IP asociadas con C & C se encuentra en Europa (Reino Unido, Francia, Suecia y Alemania), pero algunos ubicados en los Estados Unidos.

Al igual que con otros ataques realizados por Carbanak, macros maliciosos en documentos de Microsoft Word adjuntos a mensajes de correo electrónico se utilizan como puntos de entrada. Tan pronto como el archivo adjunto se abrió y la secuencia de comandos VisualBasic incluido ejecutado, cuatro archivos se dejaron caer en el sistema, en un intento de ganar un poco de punto de apoyo a la misma.

Los archivos incluyen abandonado Starter.vbs , que utiliza Registro de ejecución automática y programador de tareas para lograr la persistencia, TransbaseOdbcDriver.js , destinado a conectarse a los servicios de Google (Forcepoint describe el proceso a principios de esta semana) y Pastebin ID víctima, seguimiento y recuperación del sistema, LanCradDriver.vbs , lee y ejecuta los comandos escritos en un LanCradDriver.ini archivo, creado inicialmente vacío, pero más tarde poblada por el guión anterior, y dttsg.txt .

Los atacantes utilizan una variedad de herramientas para lograr la persistencia, así, es decir, una secuencia de comandos PowerShell (descargado de Google Docs), Registro de ejecución automática (que crean una clave en el registro para asegurar la carga útil se ejecuta inmediatamente después del reinicio), y el programador de tareas (un programadas tarea se activa cada 30 minutos para funcionar indefinidamente starter.vbs y poner en marcha la cadena de ejecución: starter.vbs> TransbaseOdbcDriver.js> LanCradDriver.vbs> LanCradDriver.ini ).

Otras herramientas utilizadas en esta campaña y consideradas malicioso incluyen AdobeUpdateManagementTool.vbs (diseñado para conectarse a C & C y efectuar la exfiltración de datos), UVZHDVlZ.exe (una variante de la Carbanak malware), Update.exe (post-explotación herramienta faro de cobalto huelga), y 322.exe (una concha inversa TCP). Estos archivos fueron diseñados principalmente para la persistencia o la exfiltración de datos.

"El uso de servicios como Google Docs con el fin de realizar un seguimiento de las víctimas y la difusión de archivos maliciosos se convierte en un reto muy grande para los defensores porque de esta manera es muy difícil distinguir entre buenos y malos uso de estos servicios en la nube pública populares", indica el informe.

Para el movimiento lateral en las redes comprometidas, que utilizaba el atacante pase-el-hash, lo que les permitió robar credenciales de un nivel de dominio, alta de usuarios privilegiados, los investigadores de seguridad revelan. Usando esta técnica, los actores roban los hashes de credenciales de un sistema comprometido y pueden ampliar su presencia en la red si las cuentas locales comparten la misma contraseña dentro de la infraestructura.

"En última instancia, esto permitió a los atacantes para lograr dominio de la empresa o incluso el acceso de administrador y acceder a la red mediante la utilización de varios recursos como puntos de mando y control en Europa y Estados Unidos. La investigación adicional de la infraestructura atacado mostró que los intrusos desplegados scripts de PowerShell similares o archivos por lotes integrados con el fin de difundir en el medio ambiente, "informe de Trustwave lee.

Mientras que algunos de los ataques asociados con esta campaña podría haber sido realizado por varios grupos maliciosos (a veces diferentes etapas del mismo ataque podrían haber sido realizadas por diferentes grupos, con otros que llevan etapas de ataque más reciente), "las características de ataque de esta familia de malware comparten varios rasgos comunes con el, original, bien entendido campaña, Carbanak APT, que se ha atribuido positivamente a la red de metro ciberdelincuencia financiera de Rusia ", concluye Trustwave.

Fuente: http: //www.securityweek.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario