En la última semana, dos empresas de seguridad, Dr.Web y squared, sufrieron ataques DDoS a manos de los ciberdelincuentes que intentaron reducir sus sitios web como una venganza por entrometerse con sus actividades ilegales.

El primer golpe de ataque firma de seguridad rusa Dr.Web, que reveló el fin de semana que un ataque DDoS golpeó sus dominios de Rusia y Ucrania (drweb.ru y drweb.ua).

Según la compañía, el ataque llegó a una tasa que oscila entre 200.000 y 500.000 paquetes por segundo, y se prolongó durante más de dos días hasta que sus ingenieros han logrado mantenerla bajo control y restablecer el servicio completo a sus servidores.

El ataque DDoS golpeó la compañía el 25 de enero, un día después de la investigación publicada empresa de seguridad que expuso una red de bots que numerada miles de dispositivos Linux infectados que los ladrones estaban usando para transmitir el tráfico malicioso y ocultar sus direcciones IP.

LOS ATAQUES DDOS GOLPEAN SQUARED EL FIN DE SEMANA

Tres días después, el sábado, 28 de enero de Emsisoft sufrió un destino similar, cuando un ataque DDoS golpeó una sección específica del portal de la compañía, el lugar donde squared acoge Decrypters ransomware.

En declaraciones a la computadora que pita, CTO de Emsisoft Fabian Wosar dijo que el ataque en el reloj en alrededor de 80 Gbps, y sus defensas levantó muy bien, sin tiempo de inactividad de su sitio web.

"No lograron tomar el sitio de abajo", dijo Wosar. "De acuerdo con nuestro proveedor que fue un ataque más pequeña de aproximadamente 80 Gbit. Fue [...] un poco lento ".

MRCR AUTOR RANSOMWARE DETRÁS DEL ATAQUE

"El último ataque DDoS [] fue casi definitivamente relacionado con MRCR porque coincidió con el autor de malware a aparecer en nuestros foros," Wosar También añadió.

MRCR es un nombre alternativo para la Feliz Navidad (o Merry X-Mas) ransomware que apareció en el inicio del año, y para el que Emsisoft dio a conocer un descifrador.

El sábado, la compañía lanzó una actualización para el descifrador MRCR, la orientación última versión del ransomware.

Momentos después, el ataque DDoS golpeado. "El ataque en sí comenzó el sábado alrededor de las 10:00 am CEST, golpeando el sitio descifrador, nuestra infraestructura de correo electrónico, y nuestro portal de auto-ayuda", dijo Wosar. "Se prolongó durante aproximadamente 8 horas."

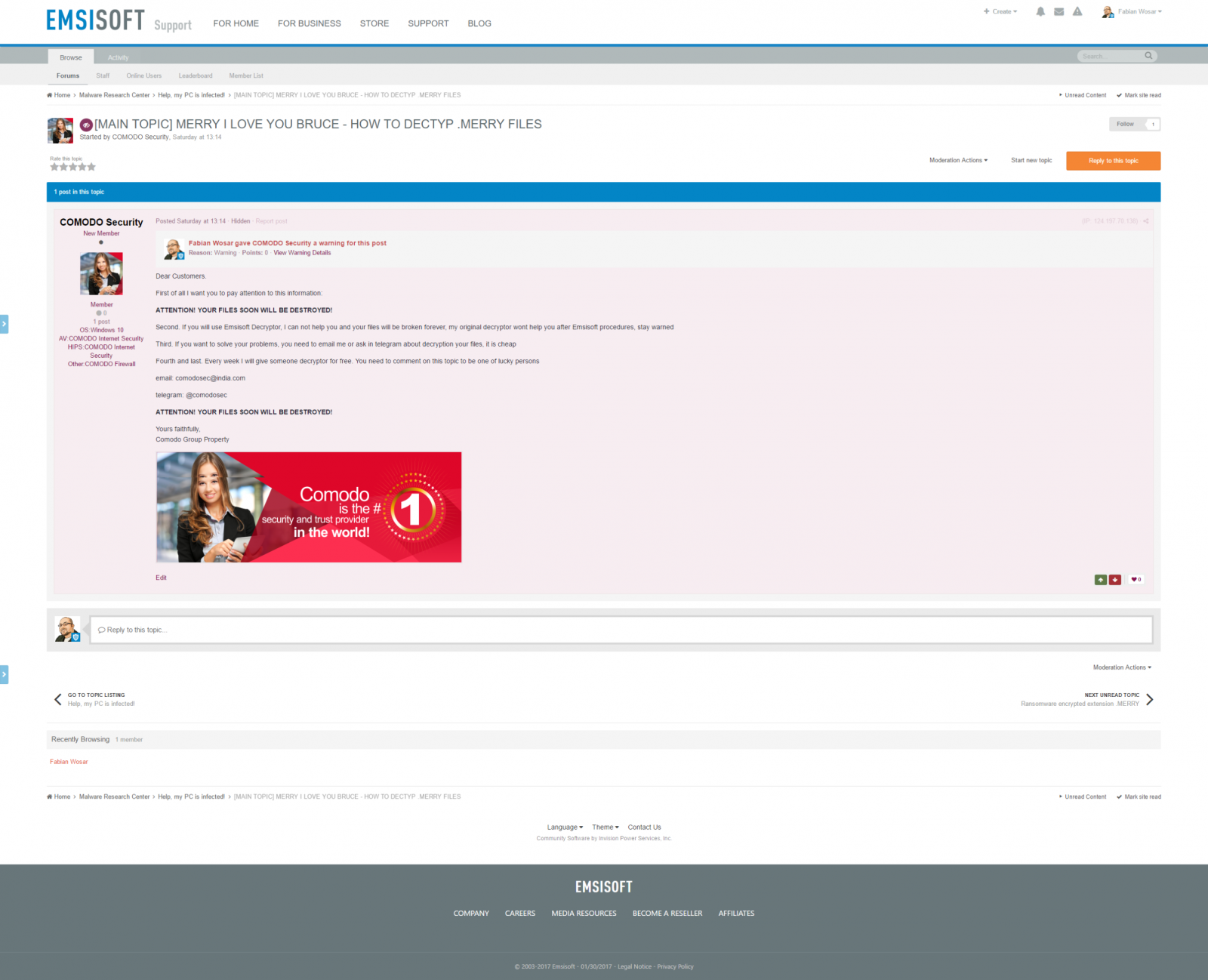

La sospecha de que el autor Wosar MRCR estaba detrás del ataque DDoS se confirmó un par de horas más tarde, cuando una persona que utiliza el nombre de Puntos de interés local se ha registrado en el foro squared e hizo acusaciones descabelladas que el uso de Decrypters Emsisoft instalará ordenadores ransomware o daño de los usuarios.

En su mensaje, esta persona utiliza una de las direcciones de correo electrónico a la que el ransomware MRCR exigía a los usuarios ponerse en contacto para discutir los detalles del pago de rescates.

De acuerdo con Wosar, esto no era la primera vez que el portal descifrador de alojamiento de la compañía fue golpeado por un ataque DDoS.

"Tuvimos una más grande sólo un par de semanas de 640 Gbps," dijo. "Múltiples [ataques] en realidad."

El investigador squared nunca se descubrió que estaba detrás de esos ataques, pero dice que en el momento, lanzó tres Decrypters ransomware en un período muy corto en el tiempo.

Más precisamente, uno de los ataques golpeó el 2 de diciembre, poco después de Emsisoft dio a conocer un descifrador libre para el ransomware NMoreira.

PROFESIONALES DE SEGURIDAD CIBERNÉTICA DIRIGIDOS EN EL PASADO

Esta no es la primera vez que las compañías antivirus se han visto afectados por los ataques DDoS, según Andy Shoemaker, fundador y CEO de NimbusDDoS, un proveedor de servicios de simulación y pruebas DDoS.

Al igual que Dr.Web y squared, Kaspersky Lab fue también golpeado por los ataques DDoS en el pasado, después de exponer las campañas de malware, Zapatero dijo que pita por ordenador.

Otro caso es el famoso periodista infosec Brian Krebs, que era el blanco de varios ataques DDoS de mamut en el otoño de 2016, después de exponer un servicio DDoS a sueldo llamado VDOS.

Fuente: https: //www.bleepingcomputer.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario