SVG tiene todos los ingredientes de un gran medio de distribución de software malicioso, y los ladrones están obligados a migrar a este nuevo formato de archivo, ahora que Google se ha movido para prohibir .js adjuntos de correo electrónico.

SVG es un formato de archivo de imagen que se utiliza para almacenar los gráficos vectoriales escalables (SVG) usando la sintaxis XML.

Desconocido para la mayoría es que los desarrolladores también pueden incrustar código JavaScript en archivos SVG. Mientras que la mayoría lo utilizan para animar la imagen de una manera u otra, algunos ladrones inteligentes dieron cuenta de que también podrían hacerlo para hacer daño.

SVG PUEDE TRANSPORTAR CARGAS ÚTILES DE JAVASCRIPT

Hoy en día, se ha convertido en arma JavaScript contra los usuarios durante años. Ya utilizado en publicidad maliciosa y descarga dirigida ataques, JavaScript se ha convertido en un método de ataque viable incluso en el propio escritorio.

En los últimos años, y el año pasado, JavaScript se ha convertido en uno de los métodos más utilizados para infectar los ordenadores con malware. Los ladrones suelen ocultar archivos JavaScript (.js) en archivos ZIP, y enviar los archivos a través de mensajes de correo electrónico, como archivos adjuntos.

Gmail y la mayoría de los proveedores de correo electrónico mirar dentro de estos archivos a menos que estén protegidos con contraseña. Cuando la prohibición Js entra en acción el 13 de febrero para los servicios de Gmail, la mayoría de los spammers se verán obligados a adaptar, ya que no será capaz de utilizar ficheros .js más.

SVG es el principal candidato para reemplazar los archivos .js, ya que también puede ejecutar las mismas cargas exactas de JavaScript. Todos los ladrones tienen que hacer es volver a empaquetar sus archivos adjuntos y mover su código de un archivo a otro.

Aún mejor, de forma predeterminada, en Windows, archivos SVG se ejecute en Internet Explorer, que es el medio perfecto para la ejecución de JS maliciosos.

IVS UTILIZADOS EN CAMPAÑAS DE MALWARE EN EL PASADO

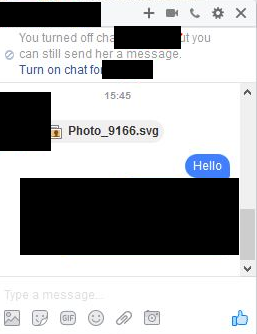

En el último año, ya hemos visto los archivos SVG utilizados para la entrega de malware. Por ejemplo, a finales de noviembre, una campaña de spam en Facebook difundió imágenes SVG para los usuarios en Francia.

Cuando los usuarios abren esta imagen, era redirigido a un sitio web clon de YouTube que les pidió que se instale un pícaro extensión de Chrome, que robó sus credenciales navegador. El daño se produjo después de cierto, cuando algunos usuarios informaron de que sus PCs infectados con Locky ransomware.

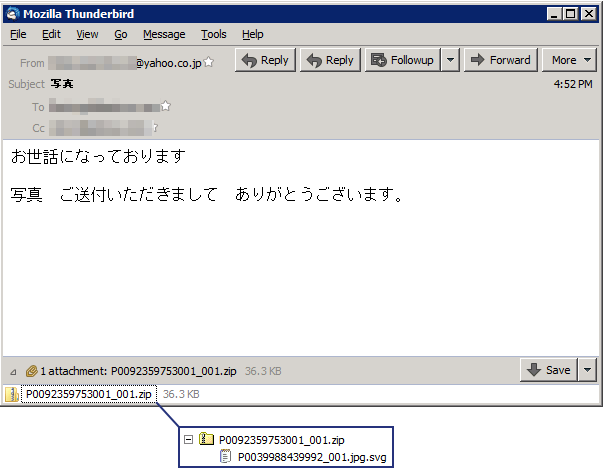

Una campaña más reciente se observó sólo en esta semana pasada, descubierto por @ dvk01uk, Trustwave, y SANS ISC.

Los investigadores encontraron mensajes de correo electrónico con archivos adjuntos ZIP que contenían archivos SVG en lugar de JS, que cuando se ejecuta la carga de una página en IE que trató de engañar a los usuarios para que descarguen un archivo EXE. Este EXE instalaría el troyano bancario Ursnif.

Según los investigadores, esta campaña de correo electrónico con archivos adjuntos comprimidos SVG dirigido sólo a los usuarios japoneses.

Fuente: https: //www.bleepingcomputer.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario